0x00 执行综述

ThreatConnect Inc.与Defense Group Inc.(DGI)合作发现,“Naikon”APT小组隶属于xxx局(部队编号7xxx)。这一判断是有根据的,我们通过技术分析Naikon小组的威胁活动,并通过研究7xxx部队军官葛xx的一些言论,最终得出了这一结论。

近五年来,7xxx部队一直在利用全球的中点基础设施,通过代理来命令和控制自定义木马。这些木马经常会嵌入到恶意附件或文档漏洞,然后通过钓鱼活动来进行传播,从而感染目标组织,进行下一步的利用活动。

7xxx部队主要是通过发动网络间谍活动来攻击东南亚的军事,外交和经济组织。攻击目标包括柬埔寨,印度尼西亚,老挝,马来西亚,缅甸,尼泊尔,菲律宾,新加坡,泰国和越南的政府机构,以及一些国际组织,比如,联合国开发计划署(UNDP)和东盟(ASEAN)。

我们认为,7xxx部队的关注焦点是南海争端,随之而来的就是快节奏的情报收集。由此对美国造成的战略影响不仅仅在于该地区的军事同盟和安全合作关系,同时还威胁到了国际贸易的主动脉,在这里每年的贸易额都能到达上百亿美元。

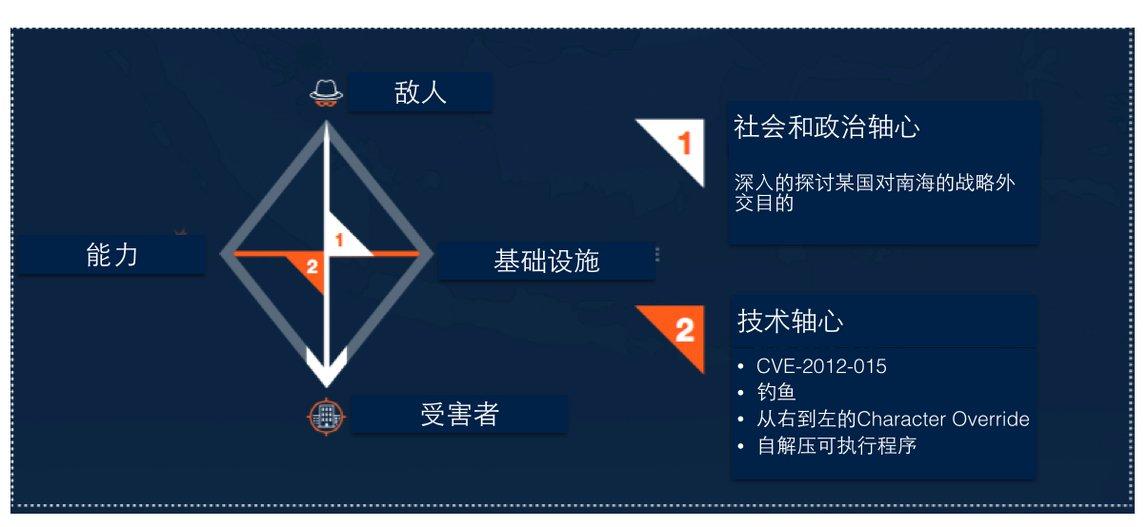

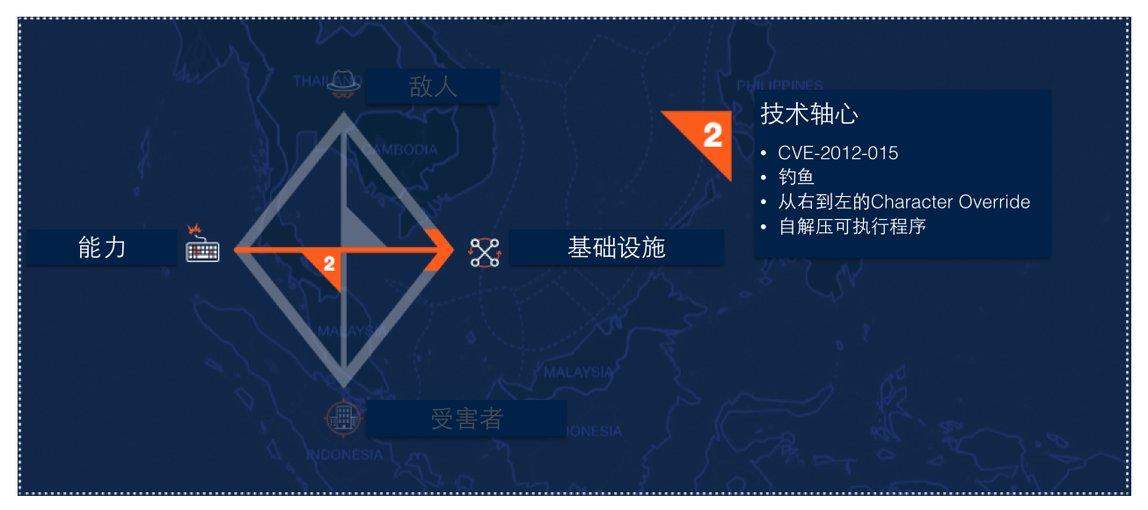

我们通过钻石模型来研究exploitation活动的技术和非技术性证据,从而在复杂的数据点中发现关系。钻石模型是一种分析网络入侵事件的方法。这个模型可以根据组成任何事件的4个互联核心要素-敌人,基础设施,能力和受害者,获取到其名称和形状。所以,分析安全事件,从单纯的入侵情况到完整的活动,需要收集关于这四个元素的信息,然后使用这些信息拼凑出钻石模型,这样,就能根据完整的上下文,理解在不同时间中威胁的情况。

过往工作

在2012年4月,ShadowServer首先介绍了Naikon威胁,只是当时他们还没有确定这个威胁的叫法,只是记作了一个 “未知”威胁。当时,他们从HardCore Charlie数据转储中获取到了钓鱼诱饵,并分享了分析结果。直到2013年6月,Naikon APT才引起了大众的注意,当时,TrenMicro发布了一份关于Naikon Rartsone木马的详细报告。

2014年5月,ThreatConnect发布了一篇文章“Piercing the Cow’s Tongue”,文章中引用了中国划定的南海领土范围,他们证实Naikon小组已经针对东南亚国家发动了大量的攻击活动。一年后,卡巴斯基实验室也公布了一份详细的白皮书,详细地叙述了Naikon的历史活动和关键技术发现。卡巴斯基也认为,Naikon的目的明确,资源充足,目标就是东南亚的一些国家。他们还指出,“至少从2010年开始出的围绕南海的大量攻击活动都是由Naikon小组负责的。”

NAIKON APT钻石模型

钻石模型是一种分析框架,用于评估网络入侵事件,也是我们评估Naikon APT小组的基础。为了帮助读者的理解,我们接下来会突出一些重要的方面。

关键发现

“Naikon” APT小组与xxx局7xxx部队有关系。

0x01 南海紧张局势与某国的网络响应

一言以蔽之,南海很重要,能源和经济意义重大。

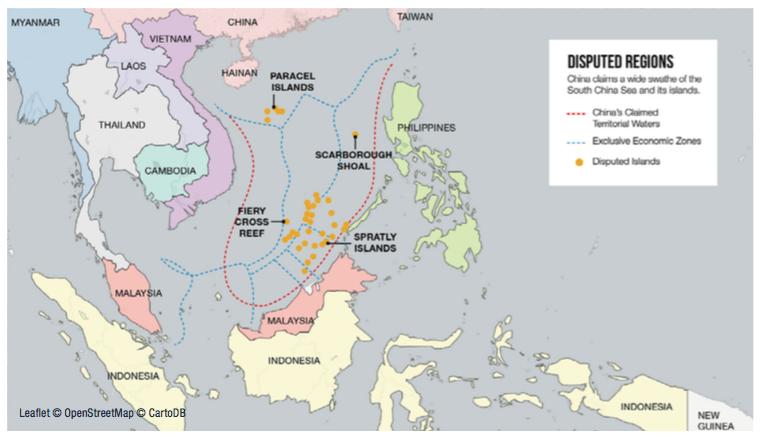

图1-南海争议地区和独有的经济区域

在中国南海地区,有大量的岛屿,环礁存在长期的领土争议。中国,菲律宾,越南,马来西亚和台湾都对南沙群岛(具有丰富的能源和渔业资源)宣告主权。其中,中国将大部分有争议的地区都划为了自己的领土范围。各国之间的冲突也逐渐从简单的渔船骚扰升级为了军舰对抗。

中国对南海的态度非常强硬,因为中国军事实力的发展,在必要时会出动武力来捍卫自己的领土主权。

除了军事力量部署,某国也在依靠网络防御能力来收集与中国南海相关的地区性军事,外交和经济情报。暗地里,中国还发动了大量的计算机网络刺探活动,来攻击涉事国家,7xxx部队就是主要的一支战斗力量。

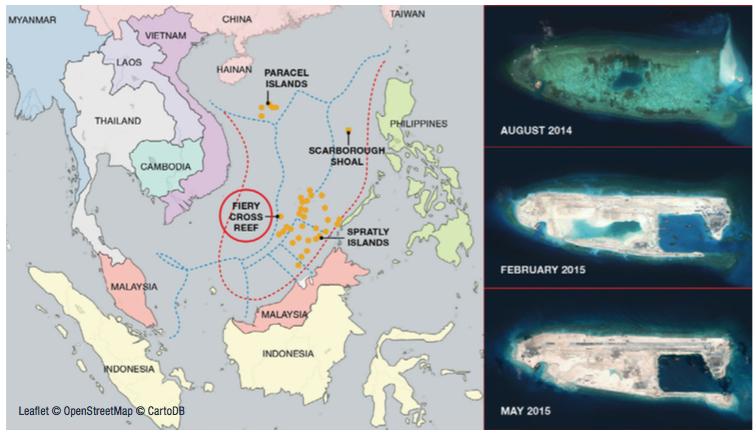

永暑礁案例研究:某国如何调动其他的国家力量来配合网络作战

图2:永暑礁

为了巩固在南海的所有权,一些地区国家开始填海建岛,并把一些海底材料遗留在珊瑚礁上,这一过程给珊瑚礁造成了不可逆转的伤害。在过去的18个月中, “中国重新恢复了2,000公顷的面积,比其他所有国家的总和还要多,是该地区的历史之最。”最明显的就是在永暑礁上的活动。在自然状态下涨潮时,永暑礁会被淹没。在2014年8月至11月期间,中国在现有的珊瑚礁基础上扩建了11次。

菲律宾采取了不同的办法,他们是通过国际法来维护自己的利益。

虽然,北京不愿意通过国际仲裁来解决问题,但是中国一直在监控着相关的情况。

Naikon APT:从2010年开始,地区原因驱动的活动

卡巴斯基实验室对Naikon APT小组的分析最为详细,他们认为这个小组在5年的时间内负责了大量由于地区因素发动的攻击活动。卡巴斯基认为,Naikon小组的活动成功率很高,渗透了大量东盟国家的政府性组织,早期的受害者大都分布在缅甸,越南,新加坡,老挝,马拉西亚和菲律宾。攻击目标包括与南海事务相关的高级别政府和军事机构,以及国家媒体,国有和私有的能源组织。

从Naikon的行动结构来看,他们的主要目标是独立的国家,通过部署特定的工具来攻击目标国家中的大量组织。为了进入目标网络,Naikon会依靠邮件作为攻击途径,并结合社交工程来准确的识别目标。在发动攻击前,他们首先会收集目标的姓名,邮箱地址,出生日期,感兴趣的事件,国籍,性别,以前的邮件和社交网络通信。卡巴斯基注意到,这个小组利用了一些诱饵内容来发动攻击,包括 “联合国就核扩散和裁军的讨论和投票” “马航MH370失联” “雷神公司在菲律宾建设国家海岸监控中心”等诱饵文档。Naikon经常利用地区性话题作为诱饵,从中不难推测,他们的具体目标是谁,并且每经过一段时间就会用新的诱饵主题,这一点也要比其他常规的恶意攻击者更显著。

Naikon的活动结构,目标特征和精准的社交工程也映证了我们的假设,Naikon APT小组就是7xxx部队,具体的结论在第二章中有说明。

0x02 “Naikon”与昆明

在了解了某国的地缘政治和某国南海地区的网络作战后,接下来我们要围绕数据,深入分析7xxx部队的作战基础设施。我们希望通过分析域名gxxx.vicp.net,来更好的理解敌人的作用范围,结构和活动。

和其他的APT一样,7xxx部队利用了动态域名基础设施来增强木马的生存能力和移动能力。这样,攻击者就能快速地把C2转移到新的主机上,因为IP地址是硬编码在木马中的,所以在重新部署时,也不会耗费太多的资源。

7xxx部队使用的基础设施有着鲜明的特点,他们通常是根据其责任区中,南海和东南亚机构的名称来命名其基础设施。接下来,我们会对7xxx部队使用的基础设施进行归类。

除了这样的命名习惯,7xxx部队在很少的情况下还会用人名来命名其基础设施。比如 “Uglxxx”这个人就是6xxx部队的王xxx。

Naikon木马之间的关联

我们通过研究证实,7xxx部队的一名成员至少从2010年开始操作gxxx.vicp.net,在这期间,至少有8个自定义木马引用了这个主机名。在这一部分,我们没有分析这些样本使用的技术,而是简单地强调了这些木马会与gxxx.vicp.net通信,并深入分析了这个基础设施。

表1-已经发现的Naikon木马,这些变体的CC通信地址都是gxxx.vicp.net

我们发现其中的一个二进制会投放一个诱饵文档(a2378fd84cebe4b58c372d1c9b923542 ),这个诱饵文档实际上是一个自解压可执行程序。这个文档的格式是微软Word文档,里面的内容是一篇泰语文章,并且还引用了2012年6月28日,泰国海军新闻发布会上的图片,图片中描述的是越南渔民因为在泰国的独有经济区内捕鱼而被捕的画面。Naikon非常喜欢用话题性的地区政治事件作为诱饵内容。但是,更主要的还是Naion木马与gxxx.vicp.net域名之间的直接关联。弄清楚了这种关系,我们的调查重心转向了gxxx.vicp.net背后的基础设施。

图4-Naikon诱饵文档的内容是从2012年6月泰国皇家海军新闻发布会上截取的

域名基础设施分析

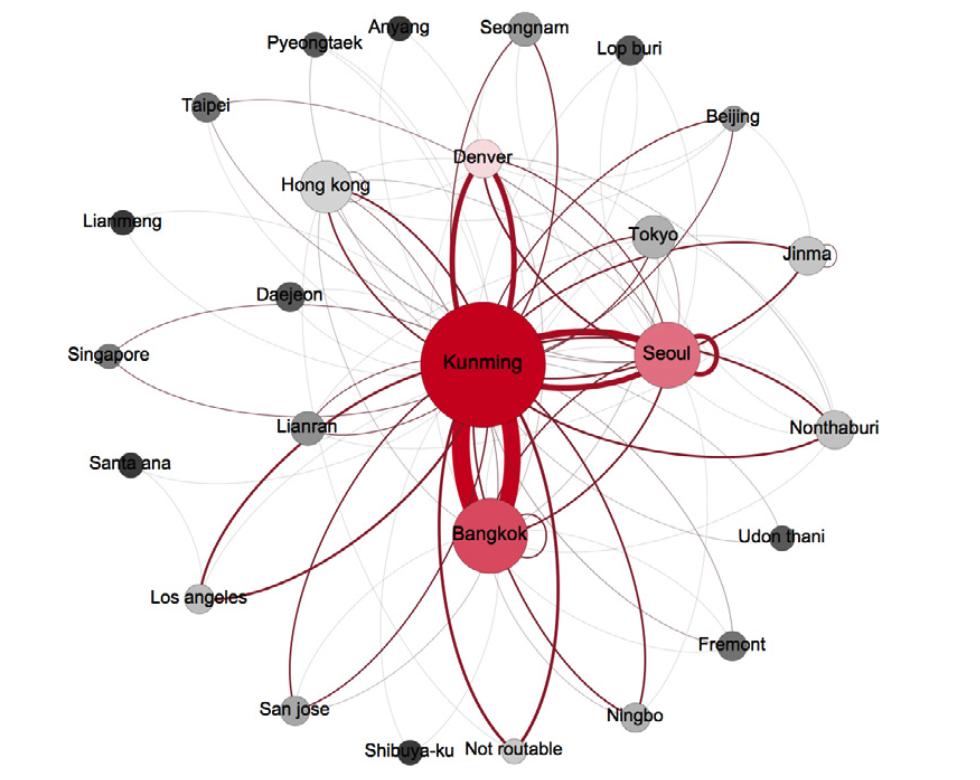

通过DNS active和passive数据,我们获取到了gxxx.vicp.net的解析时间线。最早的活动可以追溯到2010年9月,一直持续到2015年8月这份报告的起草。我们的记录显示,在这段时间范围内,有2,350个解析指向了1,235个不同的IP地址,跨越了26个城市和8个国家。图5中在世界地图上圈出了gxxx.vicp.net的自治系统号(ASN)分布。

图5-与gxxx.vicp.net关联的IP地址的ASN

ASN的地理分布非常有趣,也透露出了很多信息。我们立刻发现,在中国和东南亚出现了大量的标识。这也证明了我们之前的判断,7xxx部队非常关注南海地区的情况。另外,还有几个主机是托管在美国本土,虽然看似远离战场,但是随着我们展开调查,我们发现这几个主机的作用很大。有意思的事,我们没有在该地区发现常见的经济和诈骗网络犯罪 。

图5中显示了gxxx.vicp.net基础设施的地区分布,图6中显示了这些基础设施的作用和关系。

这一部分中的重要定义

- DNS解析:我们用 “解析”来指代域名和IP的映射关系。每当DNS记录显示域名解析到了一个不同的IP地址,我们就记作一次解析,用于分析。在这里,我们所说的解析不是指某个客户端发出的单独DNS请求或查询。

- DNS时长:我们用 “时长”来表示DNS记录中,域名在解析到另一个IP地址之前,持续了多长时间(小时)。

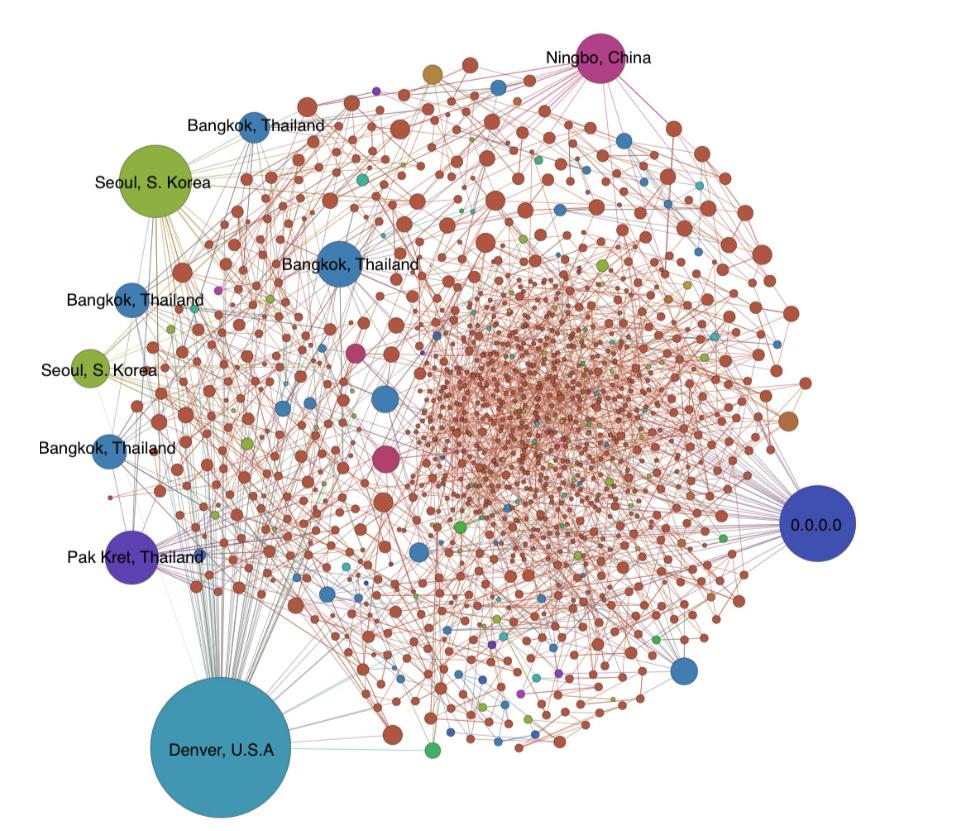

图6-与gxxx.vcip.net动态域名相关的IP地址网络图

图6中的网络图是根据每个位置与gxxx.vicp.net的中心距离来判断其权重。点的大小表示这个城市中,IP地址的DNS解析数量。弧线表示的是DNS记录在不同城市的IP之间从源头到目的地的移动,弧线的密集成都表示相关的传输频率。下面是我们的一些总结。

- 几乎所有的路径都到达了昆明。在已经识别的27个城市中,有22个DNS解析进入了昆明,有23个解析是从昆明发出的。其他城市的解析数量连这样的半数都不到(曼谷最接近,11个进入,9个出去)。所以,我们推测,昆明是gxxx.vicp.net的操作中心或 “大本营”。

- 曼谷,首尔,香港和丹佛也很重要。这几个城市与网络中其他的节点不停的在交互,当然没有昆明那么频繁。接下来的分析会证明,这几个节点都具有不同的目的。

- 也有很多节点只有很少的连接。有大量传输只是经过了一个中心节点。虽然,网络图算法不会把这些节点视作“重要的节点”,但是这些节点也都是有具体的任务功能。在后面我们也会讨论这类节点。

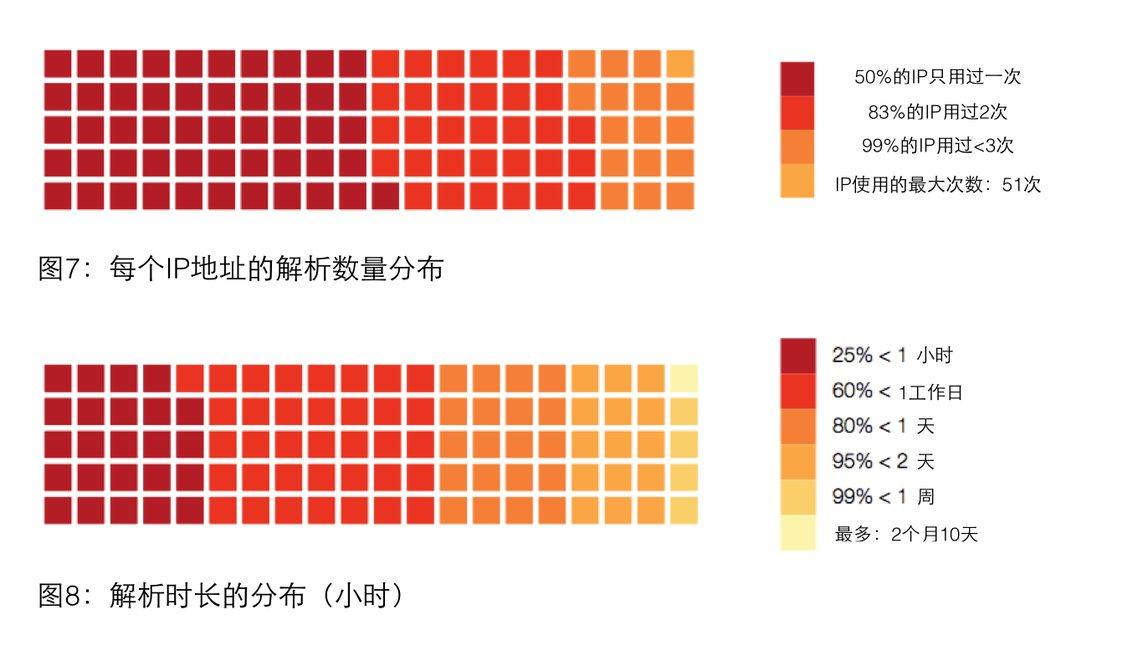

分析解析指标

我们使用了两种观察方法来研究gxxx.vicp.net,以及攻击者是如何利用这个基础设施来执行任务。这两种测量方法一种是DNS解析的数量,另一种是每个解析的时长。另外,我们的分析中也考虑了上下文信息(比如,地理位置,ASN)或派生指标(比如,总时间,或某个城市中的DNS解析),但是,这些方面都是建立在那那两个基础指标的基础上。图7(解析)和图8(时长)中是具体的测量结果分布。

这两张图都能体现出gxxx.vicp.net域名是动态的。在图7中,大约有一半的IP地址在这5年中只有一次解析,有3次解析的不超过1%。只有极少数的会有十几条DNS记录。图8中,虽然有一些解析能持续几个月,但是80%的少于1天。大约有1/4不到一个小时。这些结果需要进一步的查询那些数据突出的主机。从网络防御的角度看,这也提醒我们不要总与IP地址玩 “打地鼠”的游戏,而是要寻求更有效的方法来识别,曝光和拦截互联网上的这些恶意基础设施。

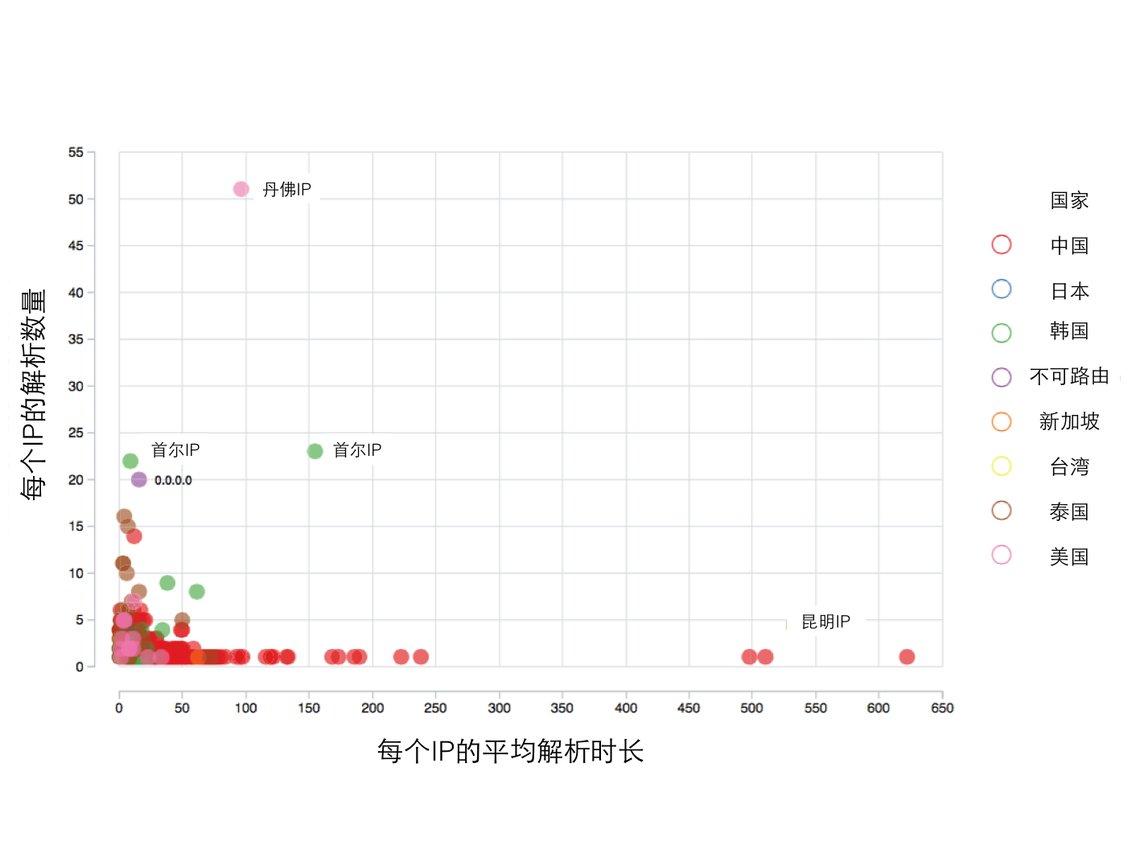

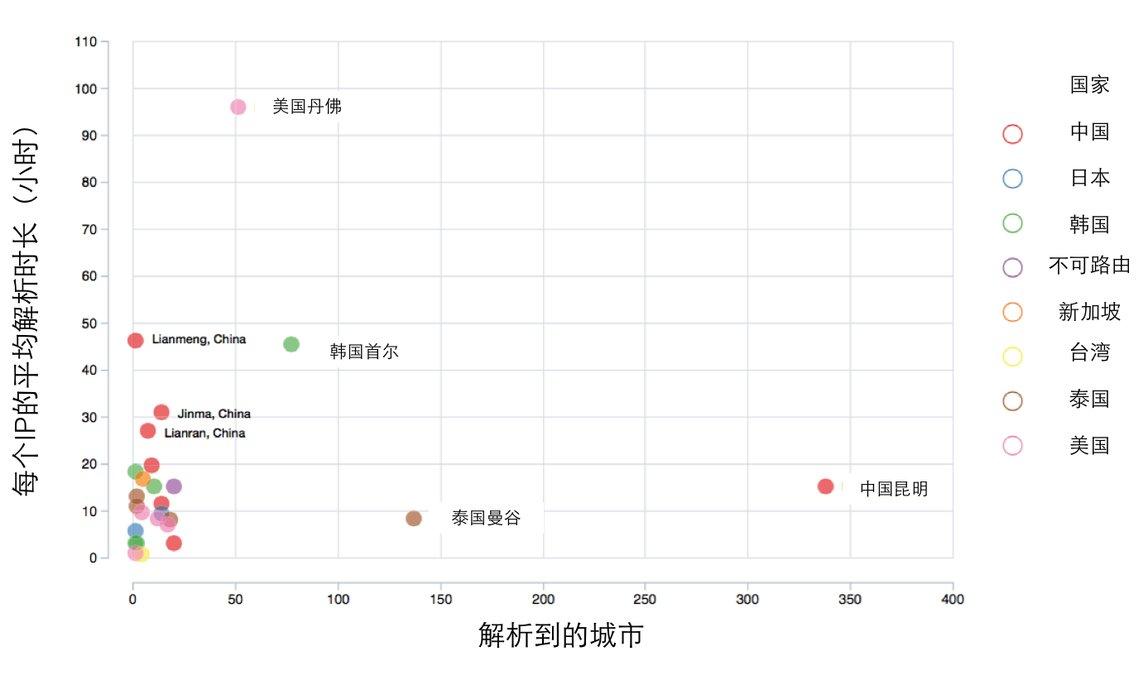

图9-每个IP的平均解析时长 VS 解析数量

接下来的调查目标是找到突出值,图9中在坐标系中标出了所有与gxxx.vicp.net关联的IP地址。x轴表示了每个IP地址的平均解析时长,y轴表示了每个IP地址的解析总数。多数IP的特征都很相似,都集中在左下角。有趣的是,距离最远的突出值表示了三个不同国家的三个城市,这三个IP的解析时长动向都有显著的变化。不仅仅是猜测,我们会取出这些值,以城市为中心,进行简单的数据分析。

图10-解析到的城市 VS 平均解析时长

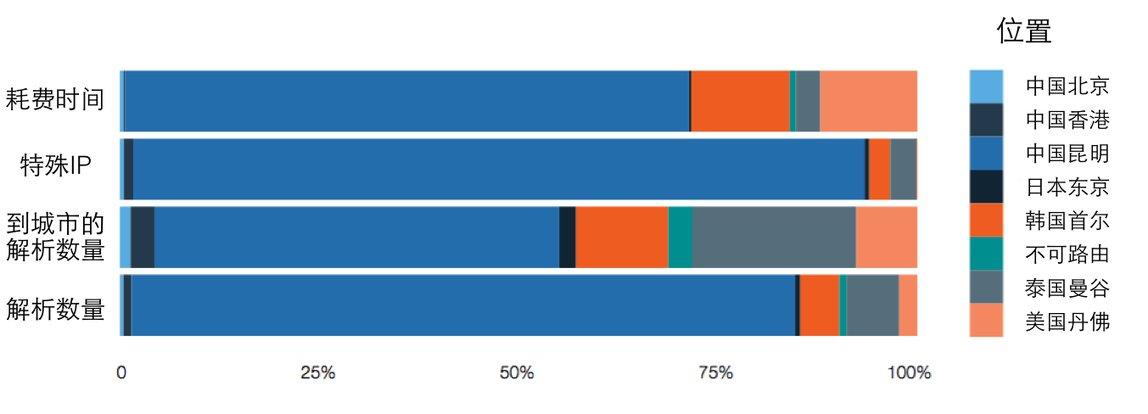

图10对图9进行了重绘,对比了每个城市的总解析数量和平均解析时长。在考虑到上下文和gxxx.vicp.net的角色后,图10中更突出了昆明,首尔,曼谷和丹佛这几个大城市。据此,图11中又给出了更详细的解析指标对比,包括这几个重大城市和其他的的一些重要城市。

图11-每个城市的解析指标

图11中,各个城市的变化是很明显的。昆明,7xxx部队的总部,在各方面都占据统治地位,再次证明这里是gxxx.vicp.net的活动中心。

昆明中的解析活动更加频繁,IP地址之间的传输占用的总时间也更长,并且昆明似乎 比其他城市“掌握着”更多的基础设施。在丹佛中,单个IP地址的平均时长是昆明的6倍,首尔的2倍。

首尔和曼谷的情况类似,不过我们更多的分析了首尔。从这张图中很难辨别其他的城市的情况,但是下一张图就没问题了。

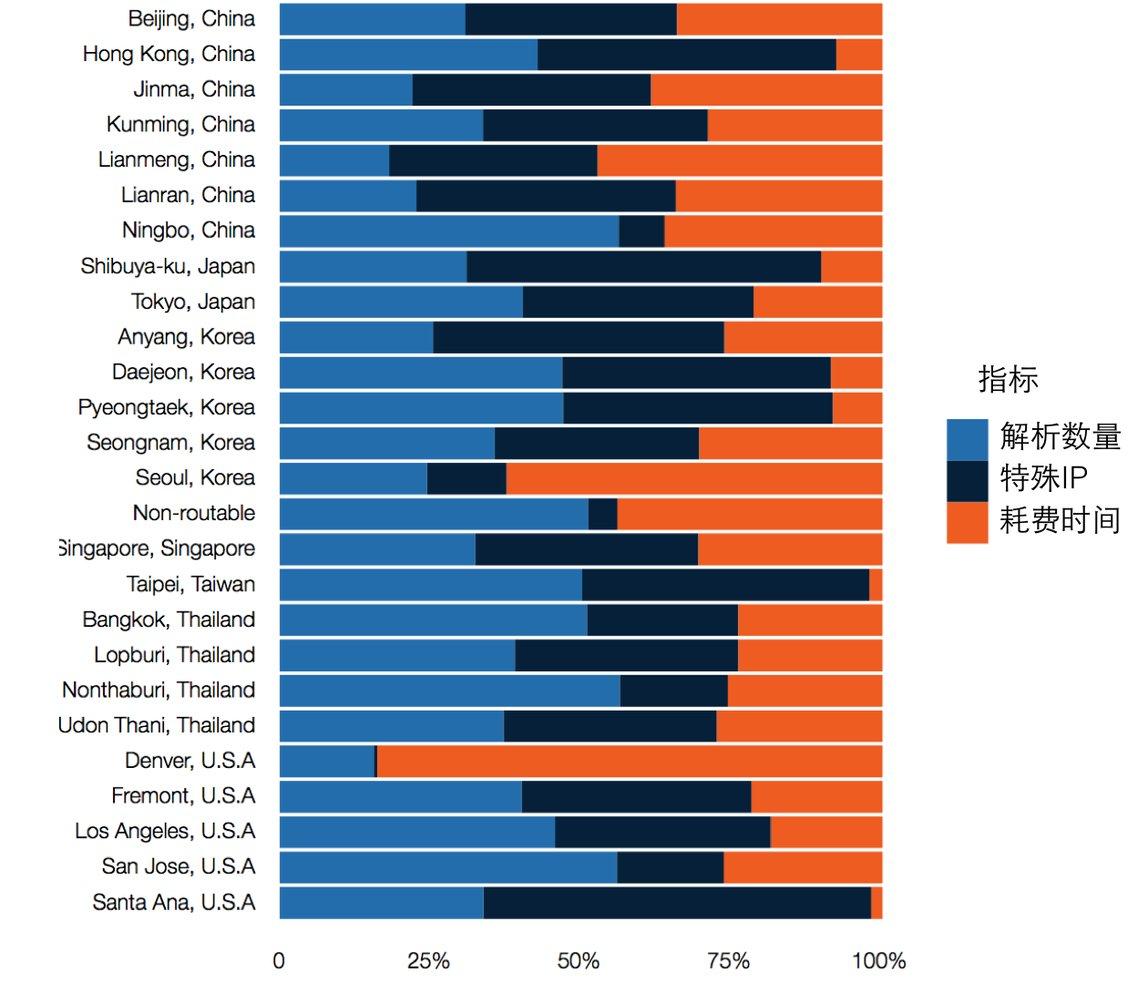

图12中显示了所有的解析指标占比,包括所有与gxxx.vicp.net相关的城市。图12中的数据是以城市为中心,而不是图11的以指标为中心。这样,就能避免昆明的霸主地位,更平等的比较各个城市的不同。所有的影响因素都是一样的,各个城市的IP解析比率和时长都应该大致是相同的。但是,实际上解析比率的变化非常大,这些发现很有趣。我们又测试了域名解析数据的数据意义并证实了这些差异是具有意义的。因此,我们认为这些发现是有意义的,并不是随机的数据变化。但是,这些发现具体有什么含义呢?

图12-各个城市的解析指标比率

基础设施和位置档案

我们假定,不同的解析指标比率反映了某个位置的目的,以及基础设施或活动的功能。如果某个位置的解析比率很高,那么就能反映出相应的访问级别,控制和舒适度。如果攻击者够谨慎,那么他不可能长期的重复解析到高危区域。而是经常的解析到安全和熟悉的区域。

特殊IP的倾斜程度对应着地区投入和控制。如果,一个区域中存在大量一次使用的主机,这就说明解析经常通过这些基础设施,并且对单个主机的依赖程度不高。相反的,如果一个区域内只有一到两个IP,多年来的解析频繁,那就说明这个位置具有战略意义和价值,无论是在主机层面还是位置层面。

当解析次数比率高于解析数量或特殊IP的数量时,这就说明攻击者很长时间内一直没有修改过这些域名。第四章中解释了攻击者这样做的原因。

通过分析gxxx.vicp.net背后的基础设施,我们推测出了三种通用的基础设施模式:

本地IP交换

昆明就属于这一类,在这5年中,有大量的短时间解析指向了一些仅仅使用过一次的IP。由此可见,攻击者与昆明之间的关系密切,并且也说明攻击者缺乏行动安全意识和疏忽。我们猜测,控制gxxx.vicp.net的人员很可能居住在昆明或昆明附近,并且安装了Oray Peanut Shell客户端,当攻击者没有建立VPN连接时,这个客户端就会自动从本地ISP的地址池中获取位于昆明的IP地址。这就和笔记本电脑一样,当在不同的位置时,比如家,办公室,商店,笔记本就会获取新的IP地址。

远程CC

另一个需要注意的模式是,在一个既定位置,会有少量周期性的解析到重复的IP。对于非中国网站大多都是这种模式。造成这一现象的原因可能是周期性的收集关于中国南海区域的目标情报导致的。攻击者在进行传统的远程CC通信时,会连接到一些主机,在完成任务后,攻击者就会退出这些主机。我们认为,之所以退出的很仓促,是因为攻击者仅仅是想通过快速连接检查受害者是否上钩。另外,攻击者的操作环境可能也不太理想。可能是因为网络饱和,延迟或C2 IP被拦截,致使攻击者必须使用另外的C2重新访问受害者设备上的木马。

域名停放

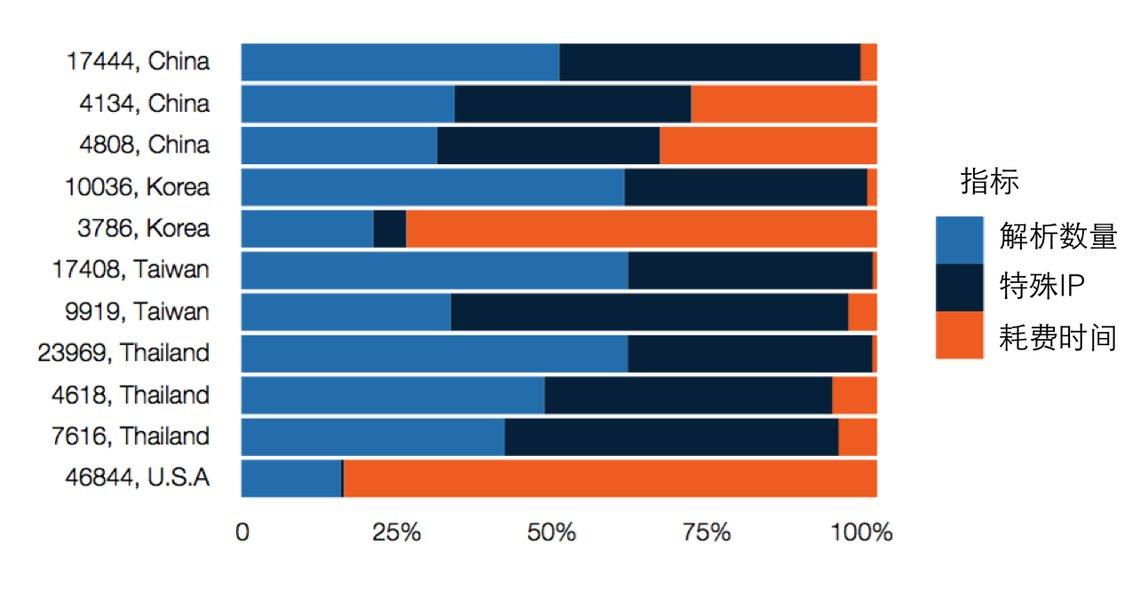

在丹佛,首尔和不可路由(0.0.0.0)观察到的模式表明,当gxxx.vicp.net离线或不与可路由基础设施交互时,这些位置就会投入使用。只有这些位置的总解析时间显著地高于其特殊IP和解析数量。首尔就像是一个大杂烩,攻击者使用了首尔的多个IP进行域名停放,也有其他的一些IP被用作了传统的C2主机。图13中在剔除了首尔的ASN后,更能直观地表现出这一点。ASN 10036更像是用于了C2通信,而ASN 3786更像是用于了域名停放。

图13-与选中的ASN相关的解析指标比率

为了验证我们的假设,我们又一次通过数据测试,对比了丹佛和首尔的解析指标。结果表明,这两个城市没有明显的区别,这也是我们能想象到的,如果这两座城市的情况类似。但是,更进一步,我们在另一项测试中加入了 “不可路由”解析(我们知道这是域名停放),结果还是没有明显区别。这就证明丹佛和首尔采用了相同的模式。所以,为了不惹怒那些认为 “数据会说谎” 的人,我们在可控的风险范围内,(采取了一些预防措施)简单访问了丹佛的IP地址和gxxx.vicp.net来证明这一点。图4中就是我们的发现。这有一次的证明了我们的猜测,当Oray Peanut Shell客户端的用户登出时,gxxx.vicp.net域名就会指向丹佛ISP的一个IP地址。至于 “为什么是丹佛”,请参考更详细的Oray基础设施信息。

图14-当我们尝试解析gxxx.vicp.net和丹佛IP 174.xxx.xxx.xxx时,看到了这样的画面

像素点更丰富的大图

一张普通的图片可能需要用1,000个字来讲明吧,但是图15至少需要2,000个字来解释,目前为止,在这一部分我们已经用了2000多个字来分析gxxx.vicp.net的基础设施。图中显示了在这5年中,gxxx.vicp.net域名曾经解析过的所有IP,一次性地完整显示了我们了解的所有信息。

图15-所有与gxxx.vicp.net关联的IP网络图

少量用明亮颜色突出的关系节点关联着更多的主机。上面提到的3种模式已经很明显了。最大的点是丹佛,首尔和0.0.0.0的停放/离线IP。中间小点密集的区域是速度快,变化快的昆明本地交换基础设施。其他颜色相同,但稍微大一点的小点也是昆明的本地交换基础设施,但是他们的使用时间和频率要比一次性IP更长。其他中小型的中层节点构成了收集基础设施,多数都是位于南海区域目标国家的C2主机。在图15中,泰国的C2基础设施尤其突出,表明泰国可能是攻击者主要的收集目标。

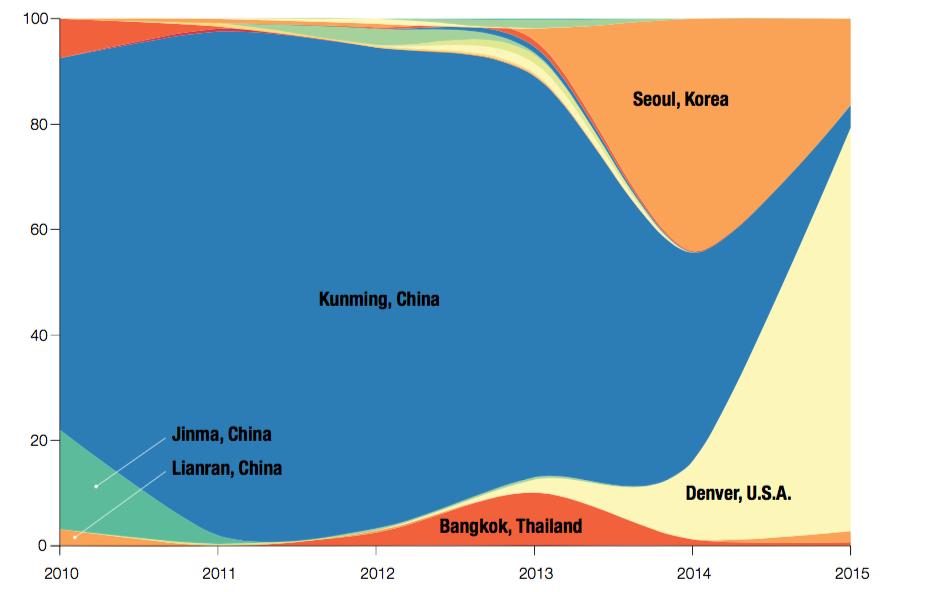

图16-每个城市在不同时间的相对解析时长水流图

图15已经足够好了,但是在总结之前,还有最有一个话题值得讨论。图16中的水流图表示了各个城市中与gxxx.vicp.net绑定的IP,在不同时间中的解析时长比率。从图中,可以总结出:

前两年,占据主流的是与昆明及周边地区的交换,在当时,攻击者可能刚刚开始执行任务和活动。在2012年开始的两年中,境外收集活动开始增加,主要是泰国和韩国。随着收集活动的减少(可能是因为任务完成了或削减了),攻击者开始更多的把域名停放在首尔,然后在离线后,更多地联系丹佛的服务提供商联系,并一直持续到了起草这篇文章的时候。无论这种解释对不对,很明显还需要后续的深入调查。为此,我们接下来要研究Gxxx的真正身份。

0x03 第三章 7xxx部队的葛xx-“Gxxx”

与上一章类似,在这一章中,我们会尝试确定攻击者的身份。我们通过开源母语研究,已经发现7xxx部队的一名解放军军官-葛xx与Naikon的基础设施存在关系。葛xx在多个社交媒体上,都用 “Gxxx”注册了账号,最早的注册时间可以追溯到2004年,根据他公开的内容显示,他的所在地在昆明。另外,我们还通过他的出版文章和拍摄的照片,确定了他与第7xxx部队的关系。

在Naikon APT使用的所有C2域名中,gxxx.vicp.net最突出,因为这个域名经常解析到位于云南昆明的主机,并且与直接攻击东南亚目标的Naikon木马存在密切的联系。在更深入的调查中,我们通过汉语分析发现 “gxxx”与解放军军官葛xx在2010年使用的腾讯微博用户名Gxxx存在关联。

图17-Gxxx的关系情况和身份

确定Gxxx就是葛xxx

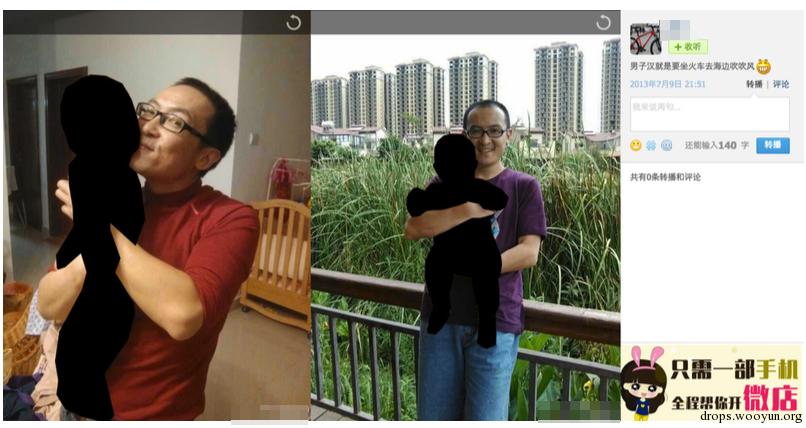

我们通过开源研究 “gxxx”,发现了大量中国在线论坛和社交平台账户,这些账户都属于昆明的一名用户。在一个名叫Gxxx的腾讯微博账户中,我们发现了700多条微博和500多张照片。这个账号好像还是活动的,有300多名关注者,最近的内容更新是在2014年11月。通过关联这些信息与腾讯微博中的照片,我们大致了解了葛xxx,这名解放军7xxx部队的军官就是Gxxx。

图18A-Gxxx的腾讯微博账户中有700多条博文,500多张照片

图18B-Gxxx-这两张照片在2013年出现在他的腾讯微博中

图19-Gxxx,山地车,2014年上传

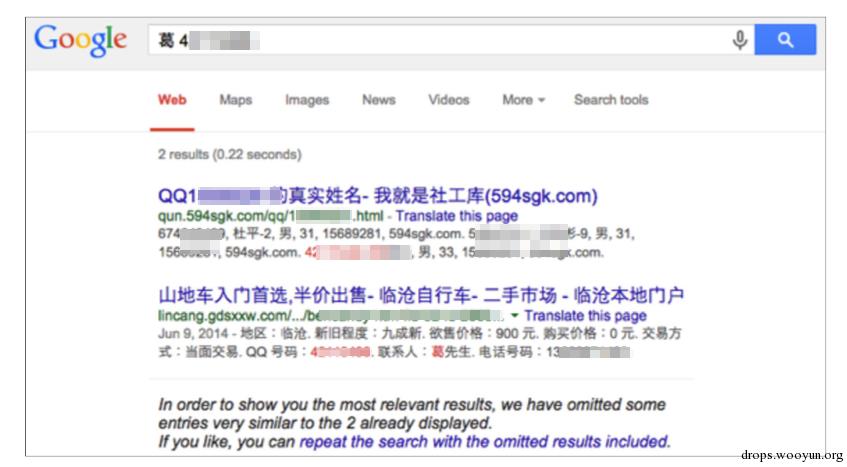

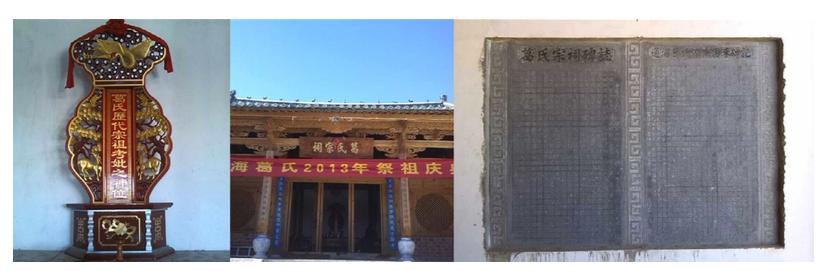

我们根据他的腾讯微博账户,第三方网站和他发布的模型、山地车出售信息,获取到了他的真实姓名。首先,通过他在2013年11月23日发布的照片,去游览葛家的祖先纪念堂,从中我们间接的知道他姓葛。第二,Gxxx的腾讯微博昵称是xx。一般情况下,用户不会用真名来注册账户,而是用与真名接近的名字来做昵称。

图20-谷歌搜索结果

通过一家专门做QQ身份识别的第三方网站,我们了解到Gxxx的所有者就是葛xxx。另外搜索 Gxxx的QQ号 “4xxxxx+葛”,在返回的链接qun.594sgk.com/qq/xxxxxx1.htm中,显示葛xxx就是这个账号的所有者。

葛xxx/Gxxx的在线活动证实了这一注册信息。在2004年,一名居住在云南的用户-Gxxx,在 5IRC.com模型论坛上发布了一些关于飞机模型部件的广告其中一个帖子中就包括有QQ号4xxxxxx和电话号码1360xxxxxxxx (tel:136xxxxxxxx)。

通过搜索这个QQ号和电话号码,我们在临沧自行车二手网站上找到了2014条帖子,都是在出售广告山地自行车,其中的联系人就是葛先生。这则帖子已经无法访问了,但是通过Google Images的cache,还是可以访问其中的图片。出现在葛先生广告中的山地自行车与Gxxx 腾讯微博中的自行车照片是在同一间房间中拍摄的。由此可见,Gxxx姓葛。

图21-左:临沧二手自行车论坛,“葛先生”在出售山地车;右:Gxxx的腾讯微博上的图片,是另一台山地车,在同一间房间中

最后,Gxxx在2012年的时候,在百度贴吧上发了一个帖子,让网友给他的小孩推荐三个字的名字,姓葛。

位置确定:葛xxx在昆明

在上面的广告中,葛xxx的位置都是在昆明。虽然他的腾讯微博上标注自己在爱尔兰,但是大量上传到这个账户的照片,包括他的车牌,自行车的GPS记录以及昆明地标性建筑的照片都证明葛xxx在昆明。

云南车牌

葛xxx的汽车,大众高尔夫的车牌是云南车牌,云A指的就是云南省昆明市。

图22-Gxxx的汽车牌照

昆明

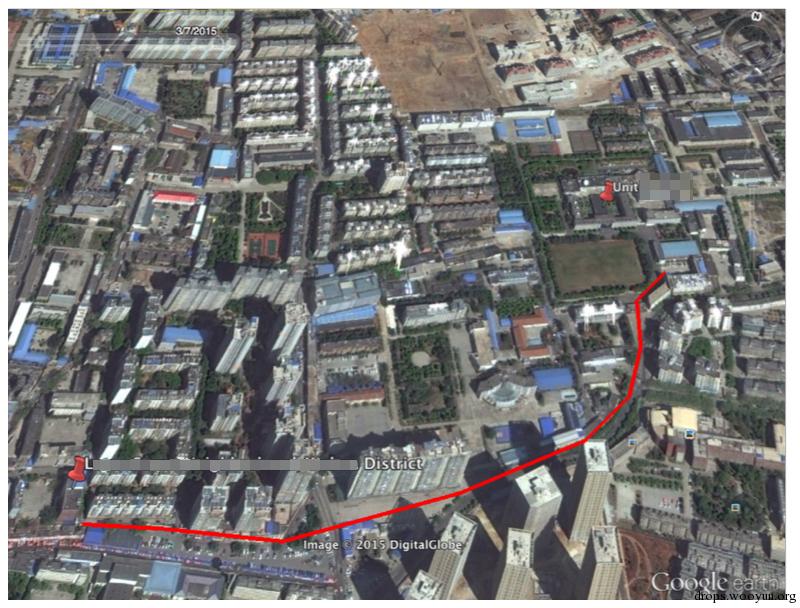

葛xxx在腾讯微博上分享了一张在昆明的骑行图。这些路线可能是通过智能手表或智能手机应用记录的,下面的图中是他分享的从五华区骑行到昆明中心的路线。

图23-葛xxx的骑行路线

除了这些路线,Gxxx有一次还用SOSO地图分享了自己的位置,也是在昆明。图中的位置是昆明市卫生学校,云南省昆明市教场西路6号。这个位置与上图中骑行结束的位置很接近。

图24A-葛xxx分享自己的位置

在昆明拍的照片

Gxxx的腾讯微博中,有很多照片都是拍摄的昆明及周边地区的饭馆,花园,交通站,博物馆等。下面的这张图就是其中一个样本,这些照片的拍摄日期范围在2012年到2014年之间,说明Gxxx目前还居住在昆明。

在2013年1月2日,葛xxx还发布了一些照片,并取名 “亲爱的党校”。中共昆明市委党校有多个校点,很可能,因为解放军的政治要求,葛xxx参加了党校的短期培训。

图24B-葛xxx发布的 “亲爱的党校”照片

图25-Gxxx拍摄的昆明

Gxxx的居住地址

Gxxx的居住地址并没有出现在他的腾讯微博上,但是昆明妈妈网上有一个账号的用户名是gxxx和用户编号7xxxxx,并且显示账户的街道地址是云南省 昆明市 xxx区 xxx道。

很可能昆明妈妈网上的gxxx与腾讯微博上的Gxxx就是同一个人。这两份档案都显示用户的居住地在昆明。昆明妈妈网上的账号是于2012年在网站的 “新生儿”板块注册的,并且在他的腾讯微博上发布的照片显示,他的小孩也是在同一年出生的。Gxxx于2012年11月在百度贴吧上也发表了小孩出生的信息。

另外,昆明妈妈网上显示的莲华街道社区地址也与Gxxx腾讯微博账户上的地址信息一致。在上图中,Gxxx正在昆明xxx学校附近,右手边的图中是xxx街道社区,东边是教场中路。下图中是的位置在昆明xxx区。

图26-昆明 xxx区 xxx街道社区的位置,距离7xxx部队大约0.42英里

葛xxx的背景以及与7xxx部队的关系

在他的Gxxx腾讯微博和一些网站上,有大量的证据显示,葛xxx与jiefangjun存在长期的关系。葛xxx在1998年进入中国xxx学院,成为了一名解放军军官。根据他在毕业时写的学术论文推断,他在2008年的时候进入了昆明xxx局。在他的腾讯微博上,有大量从2011年到2014年间拍摄的照片,这些照片显示他位于昆明xxx局的总部,证实了他与解放军之间的关系。

xxx学院

Gxxx的腾讯微博简介上说,他是在1998年入取进入xxx学院。xxx学院在南京,于1961年建校,培养出了大量精通国际战略,军事外交关系和外语的解放军军官。这所学校隶属于总参谋部,学院的毕业生有的执行情报翻译、报告工作、 军事联络或在军事院校外语教学 。这所学校还在昆明设有分校,但是,我们不清楚Gxxx与这所分校有没有保持联系。

近期出席了一次解放军活动

在Gxxx的腾讯微博上,还有照片能证明他与解放军的关系。在2014年拍摄的一组照片显示,他参加了昆明的解放军建军87周年的庆祝活动。这次活动是解放军内部的一次活动,不对公众开放。活动内容有室外的消防演戏和室内讲话。

图27-葛参加2014年的解放军活动

2014年xxx学院

通过Gxxx在2014年前往xxx学院时拍摄的一组照片,也能证明他与解放军存在关系。

图28-葛xxx在2014年前往了xxx学院

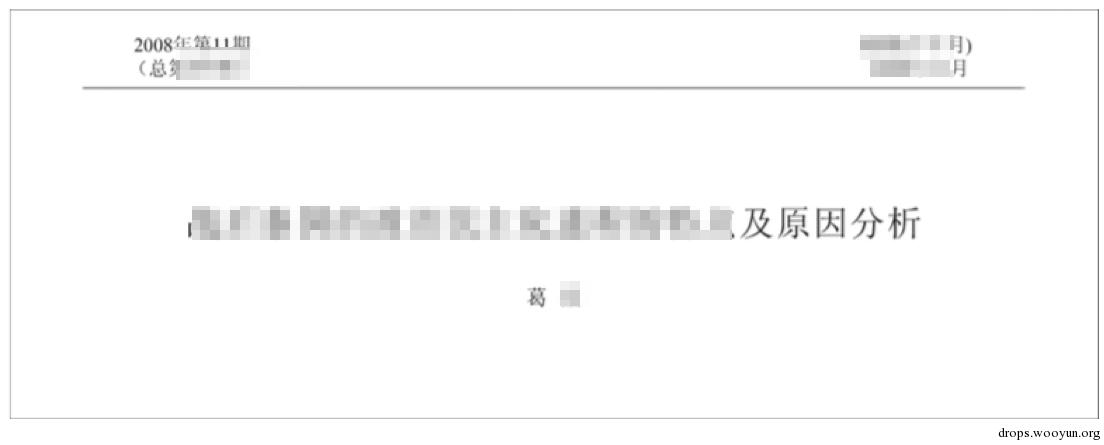

学术论文证实葛xxx隶属于第7xxx部队

我们通过搜索中国知网数据库,找到了两篇与Gxxx相关的研究论文。这两篇论文都是在2008年写的,作者署名就是葛xxx,昆明,7xxx部队。

图29-葛xxx写的论文,表明他隶属于7xxx部队,云南,昆明,6xxxxx

这两篇论文的主题都是泰国的政治情况。其中一篇论文的标题是 “xxx原因分析”。作者介绍中显示葛xxx于1980年出生,并于2008年在xxx大学取得了xxx政治学硕士学位。

葛xxx,居住在昆明,是一名解放军军官,这些信息也符合Gxxx的腾讯微博简介。从飞机模型论坛上,我们知道Gxxx至少从2004年开始就居住在昆明,所以,他在2008年的时候也可能是在昆明居住。他的出生日期,1980年也符合他的微博简介。另外,一个1980年出生的人,在1998年考取大学,2012年成为父亲,也是很现实的。

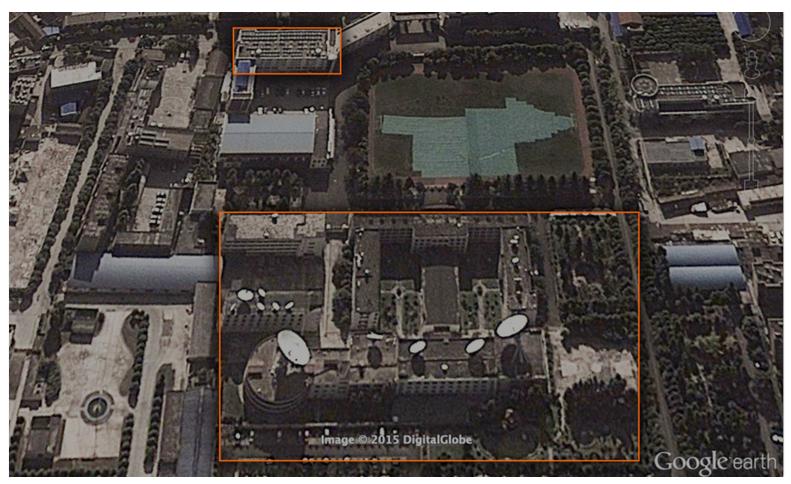

葛xxx在xxx局总部拍摄了照片

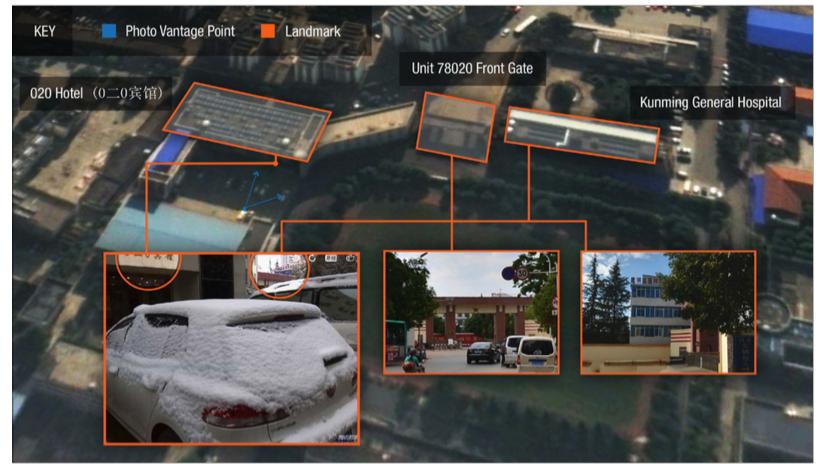

Gxxx在QQ上有几张照片是他在2011年前往昆明xxx局总部时拍摄的。我们通过利用QQ地图和谷歌地球,发现葛xxx可能是在基地的一个宾馆和基地的主楼上拍摄的照片。

图30-7xxx部队的主楼和xxx 宾馆

在基地的xxx宾馆拍摄的停车场照片

在2013年12月16日,葛xxx发布了一些在xxx宾馆拍摄的照片,这个宾馆是解放军7xxx部队的招待所。我们通过中国的一些网站得知,这个宾馆的地址是云南省昆明市xxx区xxx路xxx号,旁边就是昆明xxx院。西方分析师也确定这就是7xxx部队的地址。

图31-Gxxx账户上的图片,xxx宾馆前的停车场

根据这个地址,我们在QQ地图上查看了大门周围的街景。从图中我们能看到大门上有一个红五星的标志,大门后面的特征就很难辨别了。

图32-7xxx部队大门的QQ街景

根据这些信息,我们确定葛xxx所在的宾馆就在基地内。葛xxx的视角是在面向大门的停车场上,照片中能看到一面墙,红色的大门和昆明xxx院的标牌。

图33-葛xxx在xxx宾馆前拍摄照片时可能的视角。在汽车照片中,注意背景中xxx宾馆,红色安全门和昆明xxx院标牌的特征。

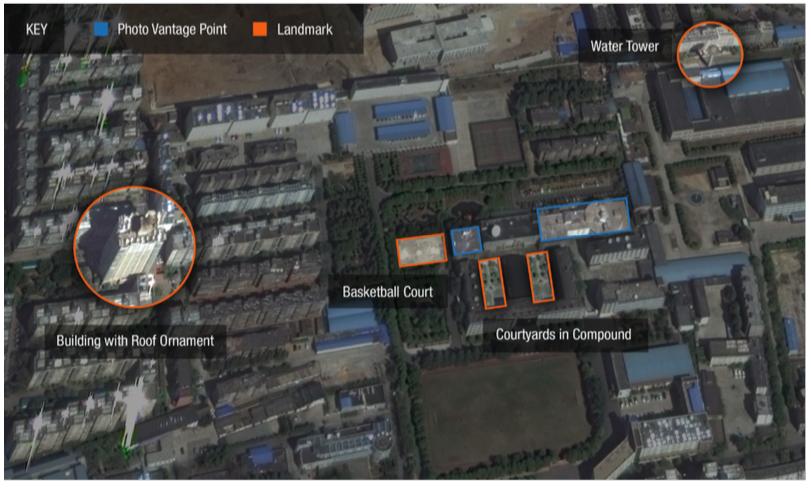

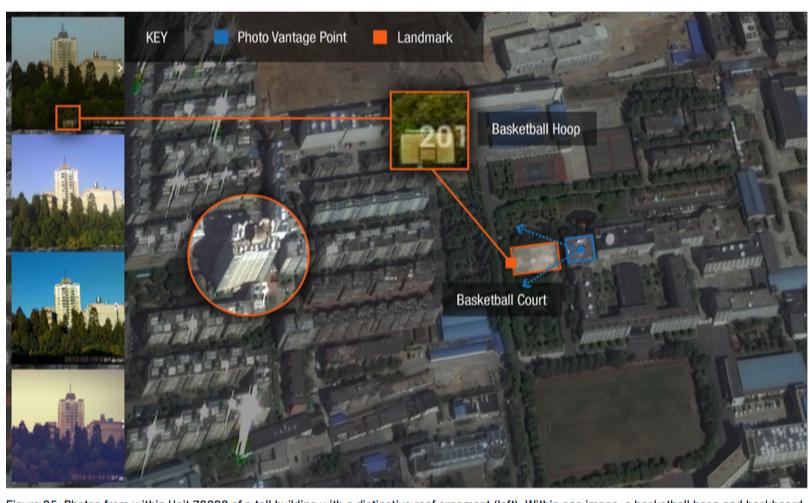

从xxx局主楼上拍的照片

从葛xxxQQ上的照片来看,他至少在xxx局主楼附近的3个位置拍摄了照片,请看上图中圈出的位置。第一组照片是关于一座高楼的4张照片,这座楼的楼顶很特别,是在篮球场附近拍摄的。第二组的照片是停车厂,在背景中有一座很特别的塔。最后是一张院子的照片。

在这些照片中,最突出的就是其中包括了基地的中心结构,能在楼顶上看到大量的卫星接受碟,这也与我们的评估相一致,这就是昆明xxx局的总部大楼。

图34-7xxx部队的概况,标出的区域是可能的拍照地点

楼顶有特殊装饰的大楼照片

这四张大楼照片好像都是从同一个位置拍摄的,拍摄时间在2011年11月到2013年3月之间。所有这四张照片的拍摄和上传时间都是不同日期的早上8:30。由于拍摄角度不同,其中有张照片(第一张)中拍到了篮球框和篮板,篮球场地的一部分,而现在的昆明xxx局总部中已经没有了这个篮球场。

图35-从7xxx部队的高楼上拍摄的照片,这座楼的楼顶有特殊的装饰

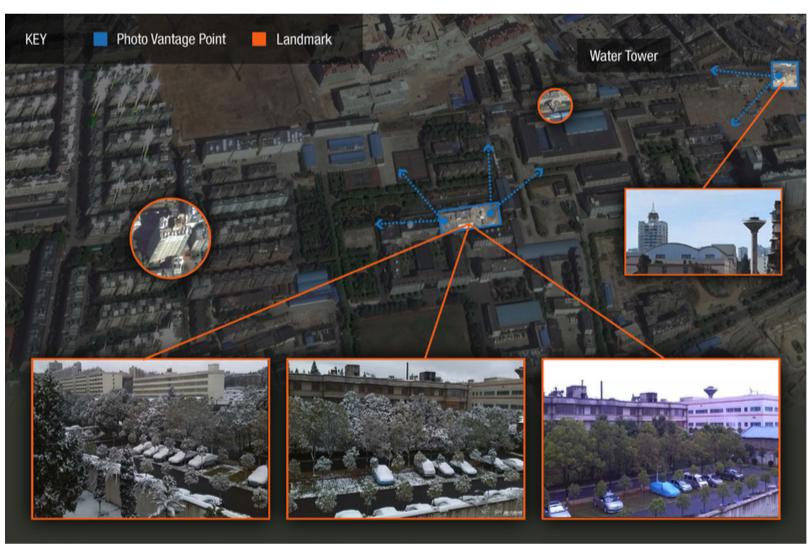

停车场和疑似水塔的机构

另外一些照片中出现了一个停车场和昆明技术侦察局基地周围的几个建筑。这些照片的拍摄日期在2013年3月-12月期间。通过谷歌地图和QQ街景,我们发现了一个类似是水塔的结构。

图36-拍摄的7xxx部队的停车场,背景中出现了一个水塔(下面三张照片),中间右侧的照片是QQ街景中的地标性建筑

xxx局中的院子

在2013年月3号,葛xxx在院子了拍了一张照片,照片里的院子风格与昆明xxx局主楼中间的两个院子一致。

图37-7xxx部队中的院子

简而言之,有足够多的证据能证明Gxxx就是葛xxx,隶属于7xxx部队。通过在线社交媒体,地理行程和照片,以及引用的地址,又再一次地证实了葛xxx就在昆明。葛xxx的军事和学术出版物也表明葛xxx有jiefangjun身份。他在xxx局拍摄的照片就是强有力的证据。

我们猜测葛xxx在7xxx部队中是帮助一个技术团队,为他们提供专业的地区知识。根据他的学术论文,以及取得的xxx学位,葛xxx有能力做到这一点。根据他的学历,10-15年的军龄,以及他时不时地需要出差到北京、成都和南京,葛xxx应该至少是中层干部。除了Naikon C2基础设施,没有迹象表明他接受过技术训练。

0x04 不可能是巧合-葛xxx和7xxx参与Naikon活动的证据

我们通过分析发现,葛xxx,7xxx部队,Naikon ATP活动之间的联系非常密切。在这一部分中,我们会说明,为什么葛xxx的背景非常适合支援Naikon小组的活动,另外我们还分析了葛xxx的个人安排是如何关联到gxxx.vicp.net的活动。为了证明gxxx.vcip.net域名不是雇佣别人完成的,我们检查了这个域名更改DNS记录的时间。我们还发现,每当gxxx.vcip.net没有活动时,葛xxx的社交媒体就会活跃起来。

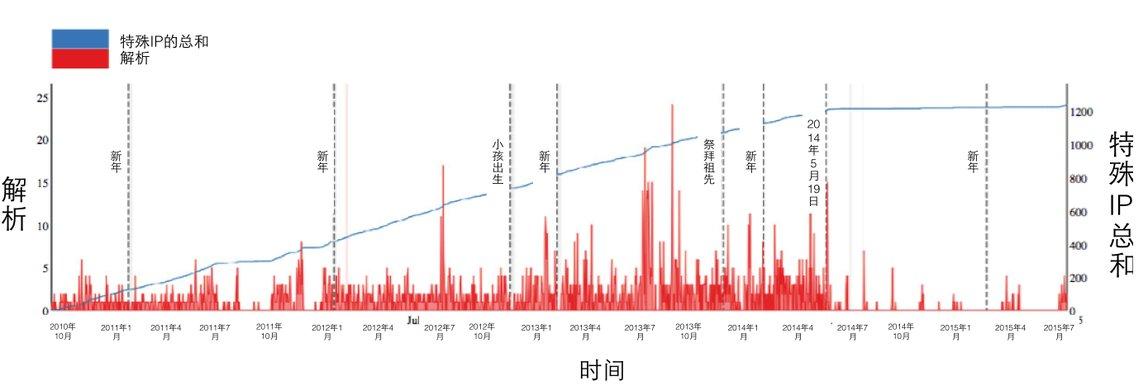

能证明葛xxx属于7xxx部队并参与Naikon活动的最有力证据就是他的个人生活与Naikon活动之间的关联。我们就以葛xxx在社交媒体上的活动线,作为其个人生活的事件。我们分析发现,每当葛xxx离开昆明时,gxxx.vicp.net就会离线或停放。然后,我们更深入的分析了gxxx.vicp.net域名在这5年中的passive和activeDNS解析数据,最终我们发现,域名的解析情况与葛xxx在社交媒体上发布的事件,日期和时间有密切的关系。

为了更清楚地对比,这5年来,gxxx.vcip.net活动与葛xxx个人生活之间的关系,请参考图38。

图38-基础设施活动与葛xxx的个人生活

红线表示的是gxxx.vcip.net每天更改IP地址的次数。柱形越高说明域名越活跃,在不停地更改IP以避免检测。从图中可以看出,有四个明显的时间段:从2010年10月-2011年7月,域名活动频繁,接着到2011年10月,活动开始减少。然后到2014年6月,活动又变得很频繁,之后的活动减少,偶尔几条的活动很频繁。

蓝线表示的是这5年中,域名解析到的特殊IP地址的累积性增长趋势。很明显,红线和蓝线之间存在关联:当域名不怎么活动时(红线活动减少),蓝线比较平缓(没有增加新的IP使用),相反,当域名活跃时,蓝线就会稳定的增长。

垂直的那几条线表示的是葛xxx的几次个人活动,与 gxxx.vcip.net的活动存在明显的关联。别急,接下来我们就深入的研究研究这些事件。

兔年,龙年和蛇年

中国新年最重要的就是走亲访友,在这段时间中gxxx.vcip.net域名就不怎么活动了。下面的几张图中分别提供了2011年(兔年),2012年(龙年)和2013年(蛇年)新年期间的事件活动情况。果然不出我们所料,在新年的一周中,域名的活动很少。在2014年,域名活动一直不活跃,所以2014年和2015年中国新年期间的事件也没有什么不正常的情况。

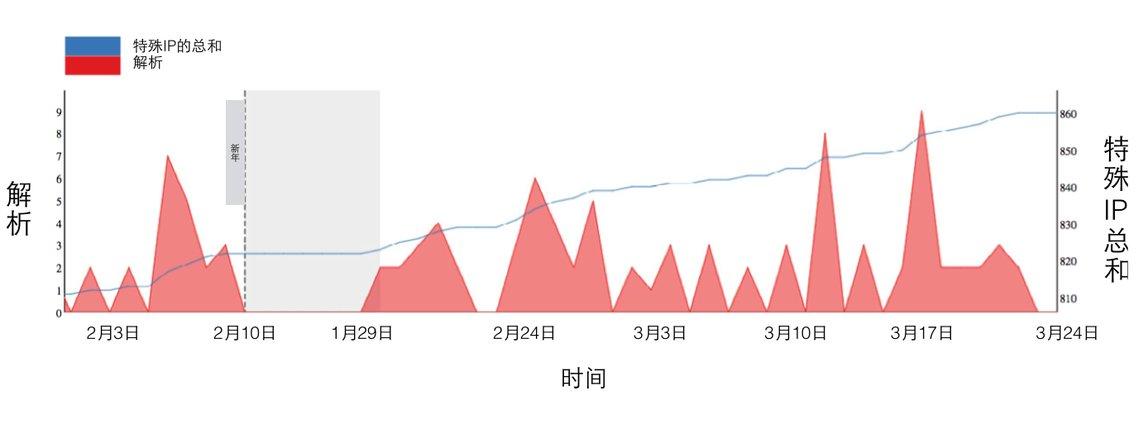

图39-2011年中国新年期间的基础设施活动(2月3日,周四)

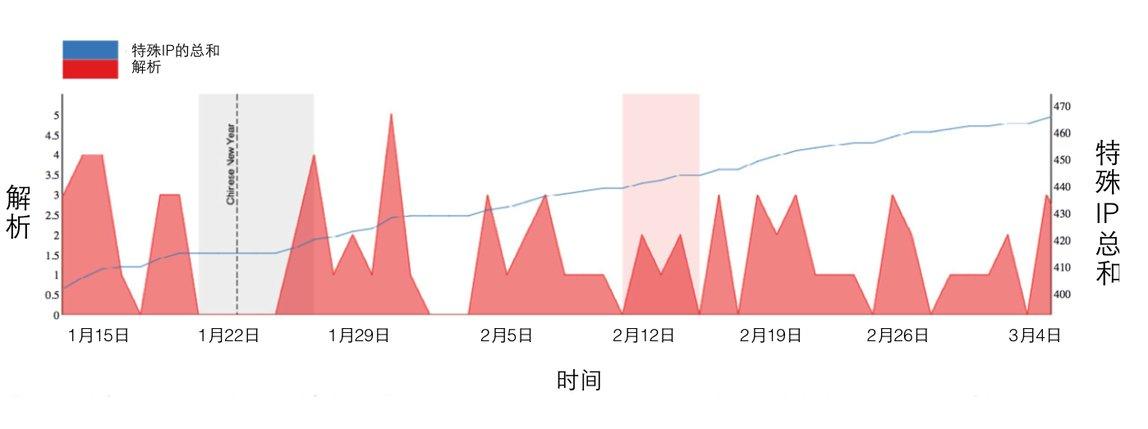

图40-2012年中国新年期间的基础设施活动(1月23日,周一)

图41-2013年中国新年期间的基础设施活动(2月10日,周天)

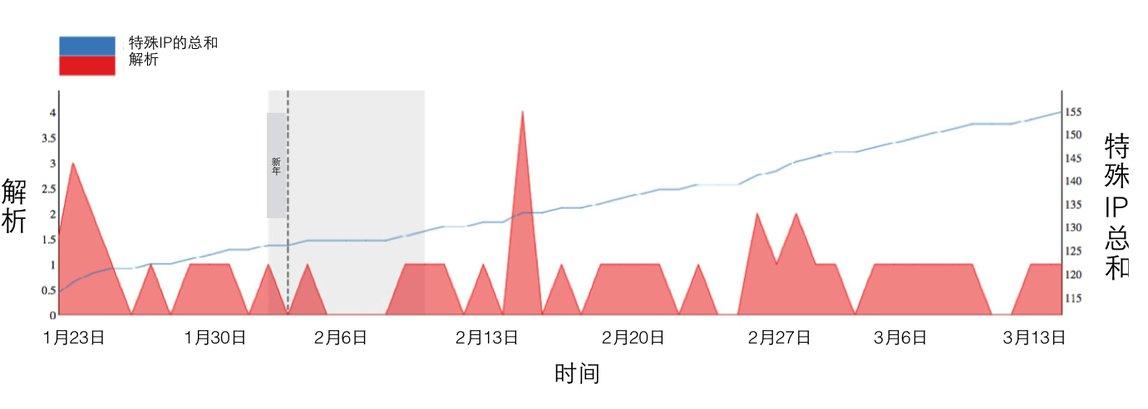

在这3个例子中,2012年的情况最有趣。当年的中国新年是1月23日。在一天,域名的活动减少了,但是没过多久,在2012年1月27日早上10:55(北京时间),gxxx.vicp.net 域名又重新活跃起来了。直到2月2号,星期四之前,解析一直在变化,然后,沉寂了一周,接着在2012年2月6日,星期一又恢复了活动。

我们猜测,造成这一现象的原因是因为在这期间,美国和菲律宾展开了边境军事合作协商。在2012年2月26日和27日,西方媒体,比如纽约时报,路透社和时代杂志都报道了菲律宾高级代表访问美国华盛顿特区的新闻。我们估计,这一事件可能就是造成春节假期中断,域名恢复活动的原因。

我们承认仅仅是根据域名在春节期间的不活跃状态,不能证明操控gxxx.vicp.net的人就是葛xxx,因为在这期间,整个中国都在放假。为了找到确凿的证据,我们根据葛xxx的在线社交活动,选出了一些与域名活动相关的特定事件。

2012年2月域名解析到了北京的IP

图42-在图中红柱标出的区域中,葛xxx于2012年2月前往北京,基础设施很少见的解析到了北京的IP。

图43葛xxx在2012年2月前往背景是拍的照片

在春节后,葛xxx在2012年2月12到16日期间,一直在北京,也就是图中红柱标出的区域。我们猜测这是公事出差,在这段时间中,我们发现gxxx.vicp.net解析到了一个北京的IP。在接近2,500条DNS记录中,不到0.5%的解析到了北京-有1/3发生在这一段时间中。再结合葛xxx前往北京,我们不认为这是巧合。

葛xxx的孩子出生:2012年11月

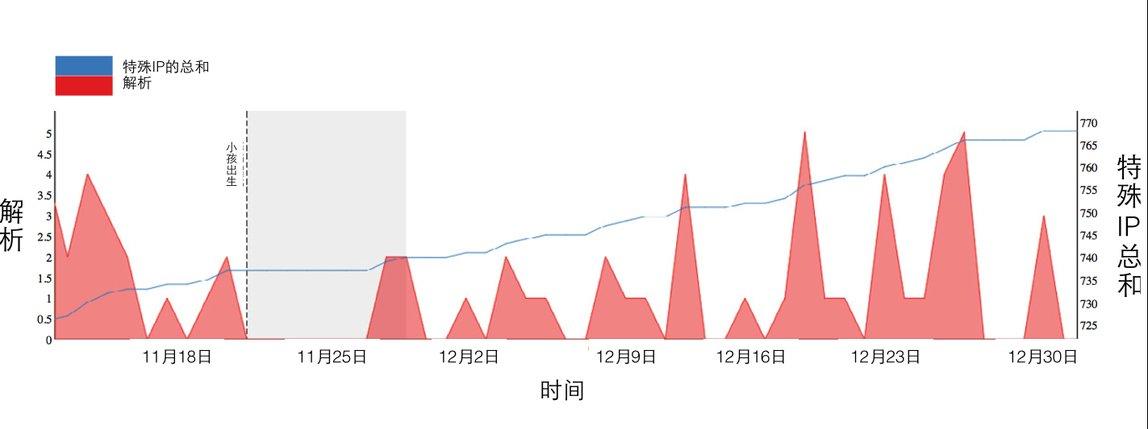

在2012年11月21日,“gxxx”在百度贴吧上发了一则帖子,希望网友帮他的孩子起个名字。在我们查看解析活动时,我们发现从11月21日-29日期间的这八天,域名没有任何活动。

图44-葛xxx小孩的照片

图45-在葛xxx孩子出生的一周中,基础设施的活动

联系到其他相关的事件证据,我们不得不相信葛xxx与gxxx.vicp.net的活动有关系。

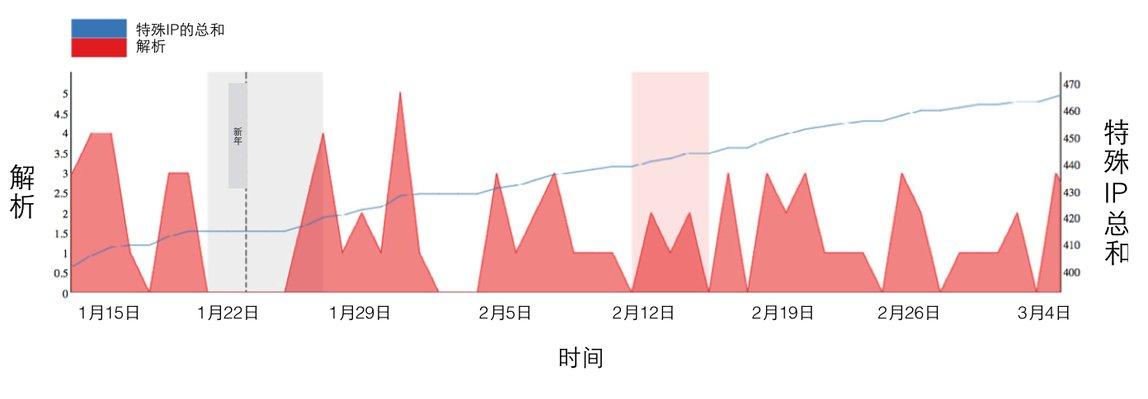

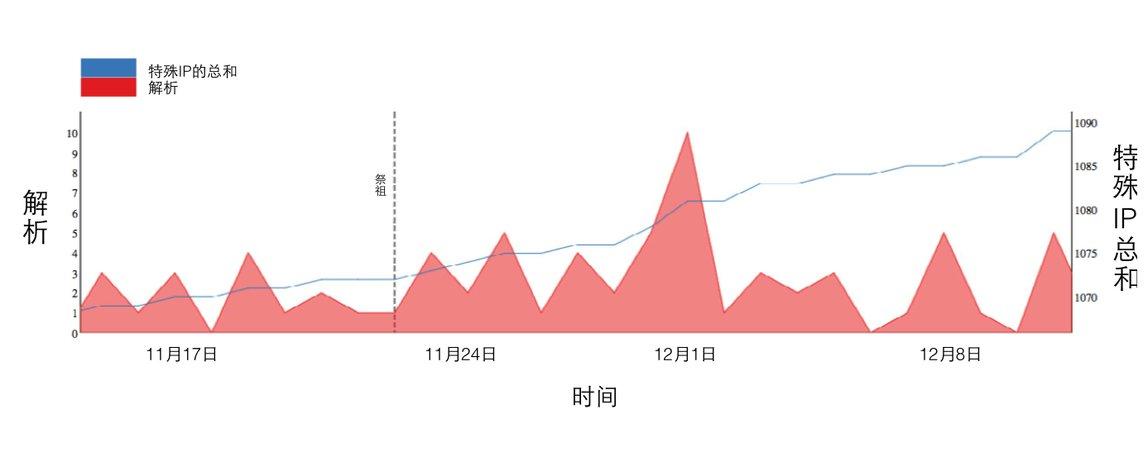

2013年祭祖期间,域名停止了活动

在2013年11月23日,葛xxx去祭祖了。

图46-QQ上发布的图片

通过分析gxxx.vicp.net,我们发现在2013年11月23日祭祖前一周,葛xxx还在活跃地从昆明和泰国使用基础设施。但是,在11月23日那天,gxxx.vicp.net就停止了活动,停放到来首尔和丹佛。注意,这一间隔只有28小时,所以说,28小时后,域名有开始了活动。下图中,根据每天的解析情况不能完整的捕捉到域名在这一段时间的停放情况,但是在事件之前的水平线能很明显的注意到域名停放。

图47-葛xxx祭祖期间的基础设施活动

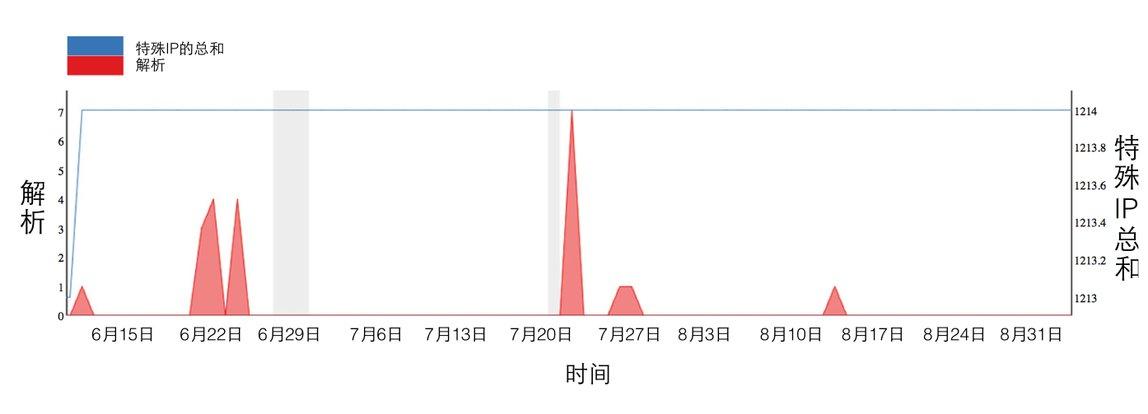

在葛xxx2014年夏季旅行时,域名停放了

从他的QQ动态中,我们知道他在2014年6月28日-7月1日离开了昆明,开始了公路旅行;在7月21日-22日他又走另一条线路前往了南京。在这些时间段内,我们注意到域名在6月30号的前四天停放在到首尔,在结束了南京的旅行后,于7月24日恢复活动。

图48-在昆明外拍摄的照片

图49-在南京旅途中拍的照片,左侧和中间为xxx学院,右侧为xxx大厦。

图50-在2014年夏天葛xxx两次旅行期间,基础设施的活动

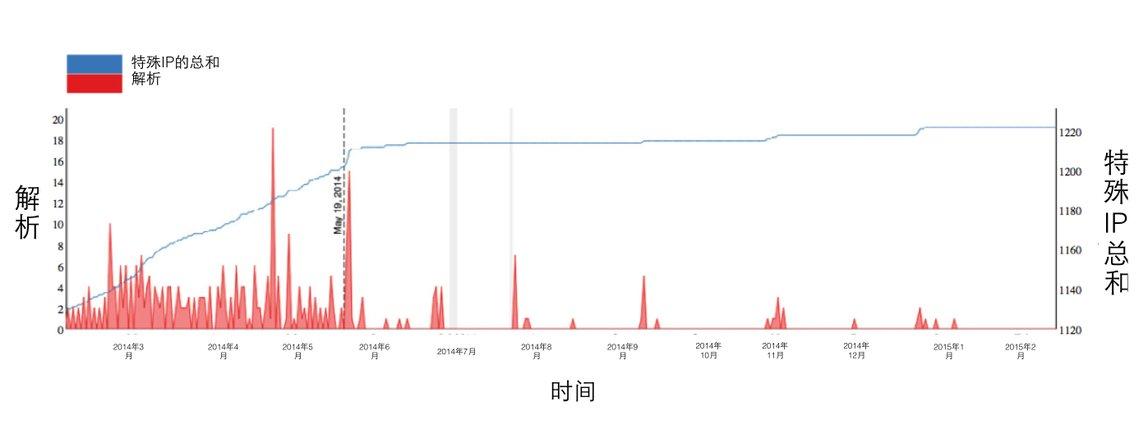

2014年5月末的变迁

目前为止,我们一直在讨论gxxx.vicp.net的短期变化与葛xxx个人生活的关系。但是,总的来说,域名从2010年10月到2014年5月期间都是活动的,相关的特殊IP累计数量也是在增长的。图15中的蓝线表示的就是IP的数量趋势,在2014年末的时候,这条线突然变成水平的了。IP数量的显著减少与整体活动数量的减少不无关系。

图51-2014年5月19日前后的基础设施活动

一种可能的解释是,在2014年5月19日,美国司法部起诉了中国6xxx部队的5名解放军军官。在同一天,ThreatConnect公布了一份关于Naikon活动的详细报告。

葛xxx的工作时间

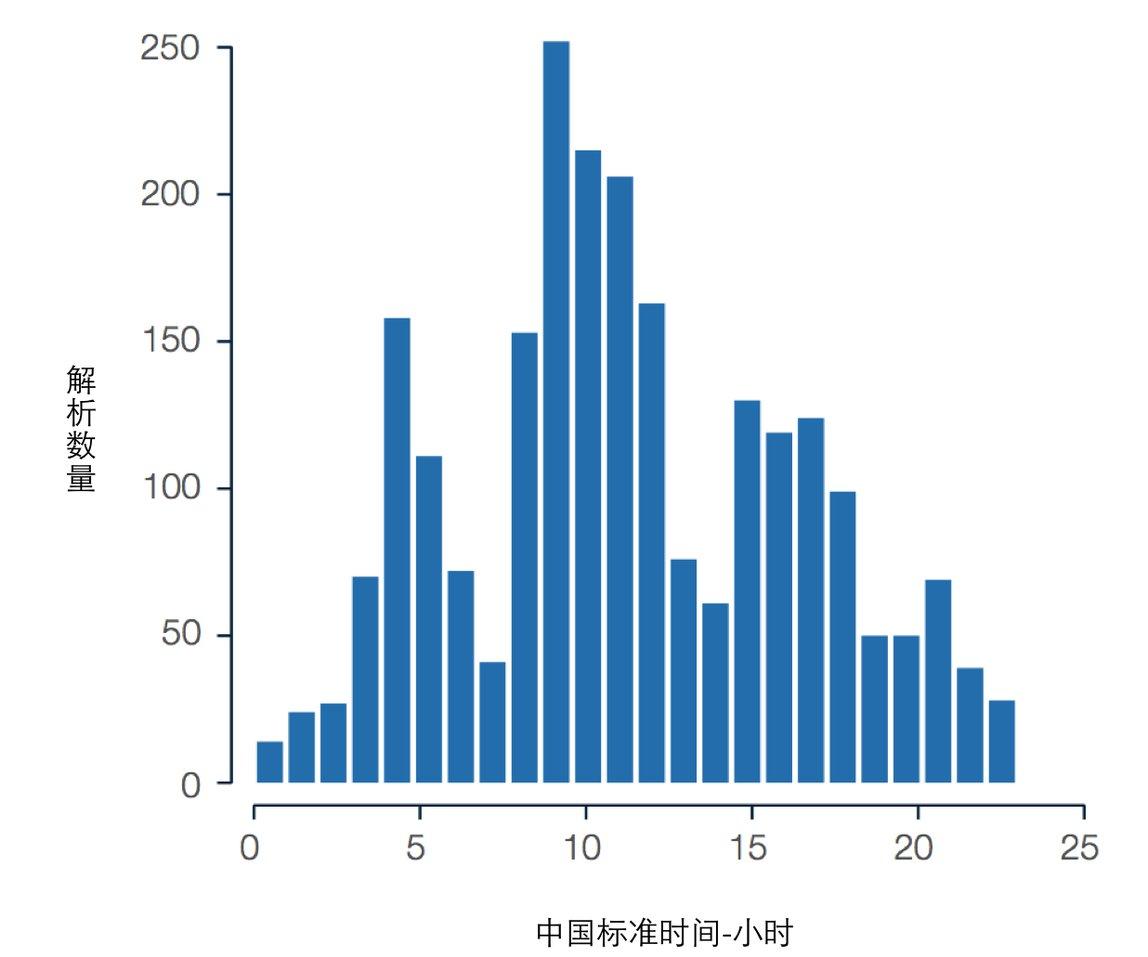

另一个有趣的现象是观察gxxx.vicp.net更改DS记录的时间。与我们的结论不同,一种可能的猜测是操作gxxx.vicp.net的是一名自由职业者。但是,通过图52中的DNS记录分布,我们能看出这个人的工作时间很有规律。图中的时间是中国标准时间,与葛xxx的工作时间十分类似。例如,在早上9点左右是域名活动的高峰,中午午饭时间,域名就不怎么活动,每天结束工作的时间大约在下午6点-8点之间。在中午的时候,DNS记录分布很平稳,在早9:00-下午5:00,有大量的数据。

图52-2010年-2015年,解析活动时间总计

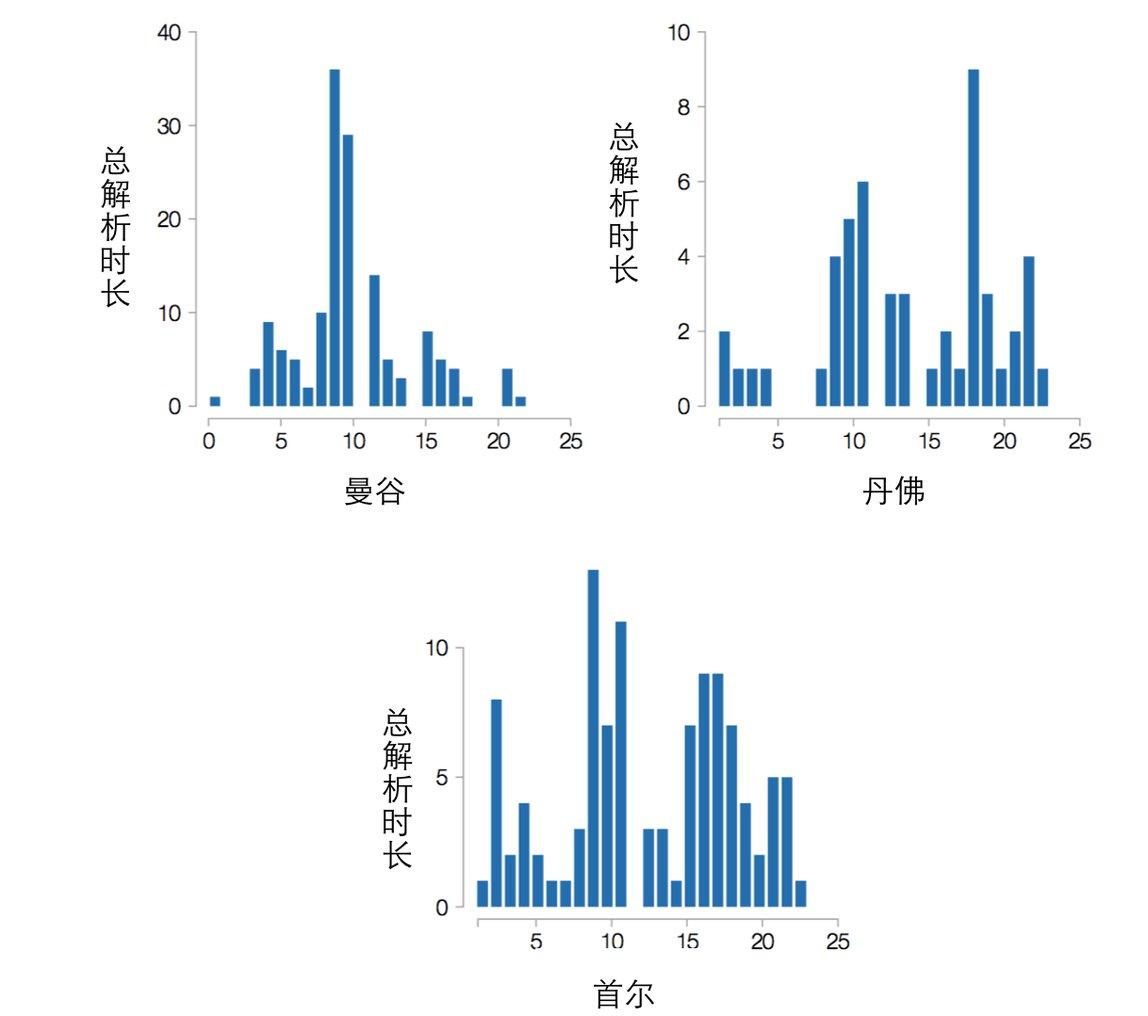

例如曼谷,丹佛和首尔等其他城市的一些时间数据也证实了我们结论,以及对这些城市的角色判断。正如我们前面提到的,葛xxx的学术背景重点在泰国政治上,有大量的短时解析都是指向了曼谷,曼谷的解析数量仅仅次于昆明。解析时间主要集中在葛xxx的工作日,一般是早上的几个小时。可能的情况是,葛xxx早上9点上班,通过VPN来控制Naikon的远程C2基础设施,手动更新Oray Peanut客户端或设置成自动解析到曼谷的C2 IP地址,因为他的攻击目标也大多在这里。

图53-2010年-2015年曼谷,丹佛和首尔每天的总解析时长(中国标准时间)

曼谷图中表明了收集活动,丹佛和首尔的每日数据时间也都符合域名停放的正常情况。多数丹佛的解析活动大都是发生在午饭前或结束前。首尔的解析数量更高,解析比率要小于耗费的时间。首尔的情况与丹佛大致相同,只是有些解析发生的更早。同样,在中午和结束前,有大量的解析,最大值偏差要比丹佛小。

0x05 结论

调整了军事级情报的占比,7xxx部队的这些行动不只是为了从企业网络中获取情报。而他们的这些网络入侵活动只是一种方式而已。我们分析的gxxx.vcip.net基础设施也只是冰山一角。

翻译来源: http://cdn2.hubspot.net/hubfs/454298/Project_CAMERASHY_ThreatConnect_Copyright_2015.pdf?t=1443030820943&submissionGuid=81f1c199-859f-41e9-955b-2eec13777720

分析写得挺长的,调查的数据条件很感人,但是整个报告只是说明了他和某7xx部队有一定的联系,并没有更直接的证据表明他属于7xx部队, 就算他去过xx招待所,就算那个gxx域名就是他的,或许他只是一个外包团队包工头而已。

此文章没有多少在技术上的分析,而使用了大量数据进行了 行为分析,这TMD基本是按照犯罪心理的套路来的,然并卵。此君虽然符合侧写,但是分析从一开始就错了,因为此人不是根据侧写一步步缩小范围找出来的,而是直接定为嫌疑人,随着侦查继续,这嫌疑人的“越来越像” 就TMD一个嫌疑人能不越来越像么。。

这团队是专业的反制团队么。。。好强大,我楚中天服了

简直就是大片。。。

持续跟踪了5年。。。不管有没有找对人,这篇文章的作者团队分析能力还是蛮强,蛮有耐心 蛮仔细的。

连人家孩子都不放过

我只能说这个所谓的葛军人水平实在太烂,被人尾巴揪的清清楚楚

太扯淡了把,就凭一个"GXX"字符串就确定是这个人?那我要是用域名obama.vicp.net生成点木马放出去,包含在歧视黑人的doc文件里面是不是你也能证明这是奥巴马干的!正能扯,把别人隐私这样贴到这里,还各种图.如果真的是一个搞安全的人还会这样把自己这么隐私的数据暴露出来?真jb扯

这人既然是在这种敏感地方干这种敏感事情,怎么一点安全意识都没有。。。。。。各种照片和位置共享,是在卖自己吗?

x

这要花到少时间去分析啊?楼主是干啥的?

叼叼叼

建议加上原文链接,注明是翻译

咦 我现在就去找一个西朝鲜的高官,用他的ID去黑别的国家网站

又想黑我天朝黑客,西方的那一套倒是学的很快,但是发新闻也要按照基本法和选举法啊

国足

水平之low,意识之差,被爆是必然的,哈哈

呃,这篇文章一下就搜出来了

NB

看犯罪大片的感觉,屌