0x00 概述

上篇文章金融反欺诈-交易基础介绍我们详细介绍了银行卡的相关内容,以及银行卡的可复制的风险。本篇文章主要介绍下海外信用卡欺诈的相关内容,并初步探讨下信用卡反欺诈的方式。

0x01 基础介绍

一)基础名词:

Credit Card:

信用卡,有一定的信用额度,并可以提前预支资金用于消费的卡。

CVV2:

通常指我们平时所说的信用卡的CVV,其真实叫法为CVV2(Card Verification Value 2->Visa),Visa卡组织叫CVV2,MasterCard卡组织叫CVC2(Card Validation Code->MasterCard),在国内,中国银联称之为CVN2。 CVV2的设计是主要用于线上的交易卡的合法性校验,一般是3-4位数字,打印在银行卡的背面。

EMV(Europay、MasterCard与Visa缩写):

EMV是指国际金融业界对于智能支付卡与可使用芯片卡的POS终端机以ATM机等所制定的标准,最初由Europay、MasterCard、Visa三家卡组织制定。

符合EMV标准的支付卡叫做芯片卡,即EMV智能卡(通常也称为IC卡)。芯片卡的信息储存在集成电路中而非过去的磁条里,但大部分EMV卡有可以向下兼容的磁条。

CNP(card not present transaction):

通俗来讲,是指不需要出示物理卡即可进行消费的交易,比如线上的信用卡交易、电话购物等。

Chargeback:

拒付,即若持卡人查看自己的消费账单时发现并非自己的交易,或者对交易不满意(比如购买的物品不符合商家描述、货物不对等),向发卡行提出申请退款的请求。拒付有多种情况,其中由于信用卡欺诈产生的拒付较多。

Fallback Charge:

回退交易,是指芯片卡(EMV)的交易本该使用芯片进行交易,但因为各种问题(技术问题、伪造卡、攻击等),使得通过不支持EMV的POS机或者支持EMV卡的POS机,使用磁条信息进行了交易。

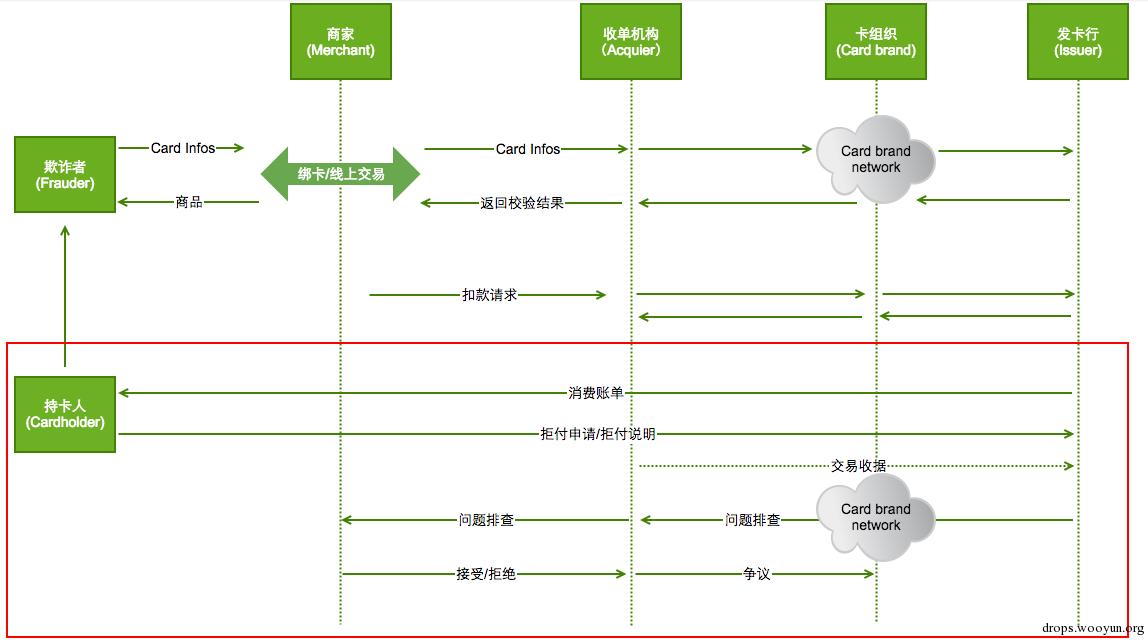

二)欺诈消费流程:

一次信用卡欺诈的消费过程如下:

说明:

欺诈者通过各种方式获取持卡人的信用卡信息(信用卡卡号、过期时间、CVV2码、姓名、联系方式等),然后寻找支持信用卡交易的网站,欺诈者在商户平台注册,并进行绑卡消费。

如果商户在绑卡过程中只是简单的验证卡号、姓名等,无其他的强校验,那欺诈者很容易绑卡成功。同时在消费处理过程中,也是如此,通常只需要信用卡的卡号以及过期时间及CVV2等即可进行消费。商家无自己的风控系统,欺诈者就很容易获得利益。

商家请求收单行进行资金清算,有扣款成功或扣款失败的情况。

扣款失败,卡里的信用额度不够,无充足资金。或者绑卡成功了,但在消费过程中卡失效了。

扣款成功,此时持卡人之后会收到消费账单,在收到消费账单后非自己消费,从而产生拒付。

三)拒付(chargeback):

拒付流程:

持卡人向发卡行提出拒付的申请,发卡行会要求持卡人提供书面的问题说明、也可能要求收单行提供相关的交易收据。

发卡行确认拒付申请后,通过卡组织网络将拒付申请反馈给收单行。

收单行处理解决拒付请求或将问题转发给商户。

商户收到收单行的拒付处理,选择接受或拒绝。并将结果反馈给收单行。

收单行:若商户同意拒付,则会撤销扣款,返回给持卡人。若商户拒绝,则收单行将结果反馈给卡组织。

卡组织:卡组织对拒付进行仲裁,最终判断损失由谁来承担。

坏账:

若商户无法获得应收的款项,则称为坏账。

拒付率:

如果商户的拒付率过高,那么卡组织会请求商户进行整改,严重的话可能取消商户的交易通道。

在坏账中,商户中的角色很重要,如果没有做好风控,没有进行强的安全校验,则很可能遭受损失。

0x02 海外信用卡黑色产业链

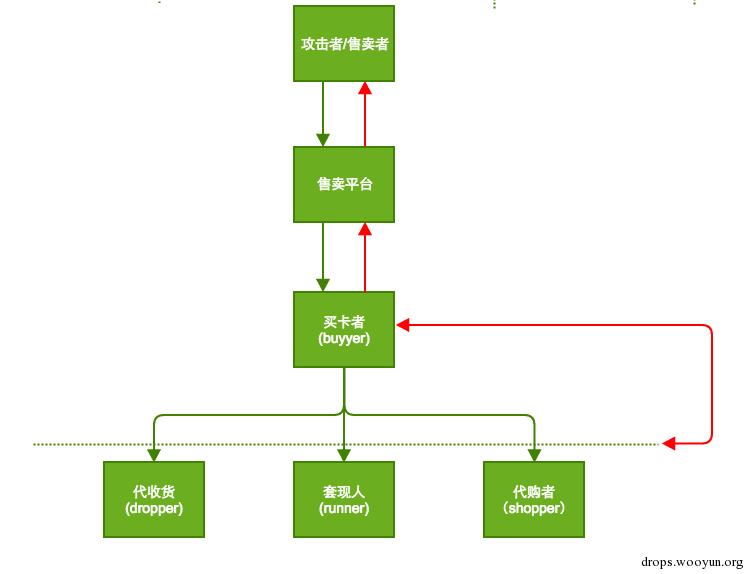

产业链:

说明:

在这条黑色产业链里,绿色箭头表示数据的流向、红色箭头表示利益流向。

攻击者通常是售卖者,其通过各种方式获取用户的银行卡信息,并通过售卖平台售卖。

售卖平台将所有的卡信息等按卡组织、卡类型、区域等进行分类,供购买者购买,其在卖家与买家之间赚取手续费。

买卡信息者通过匿名支付,并通过匿名网络下载卡信息,将获得的卡信息拿取套现,从中获利。在套现过程中还有各种其他的角色提供套现服务,从中收取手续费。

一)匿名保障

在整条信用卡欺诈的黑色产业链里,匿名的网络、匿名的交易使得欺诈者无法被追踪,也正是这些匿名保障使得这条产业链滋生发展。

1.Tor(The Onion Router)网络

Tor俗称洋葱路由器,Tor网络即为匿名网络,可以通过Tor在互联网上匿名交流,匿名访问网站,其通信信息是经过层层加密的,使得Tor的用户不容易被追踪。联入匿名网络需要使用其定制的浏览器,才可以访问到。

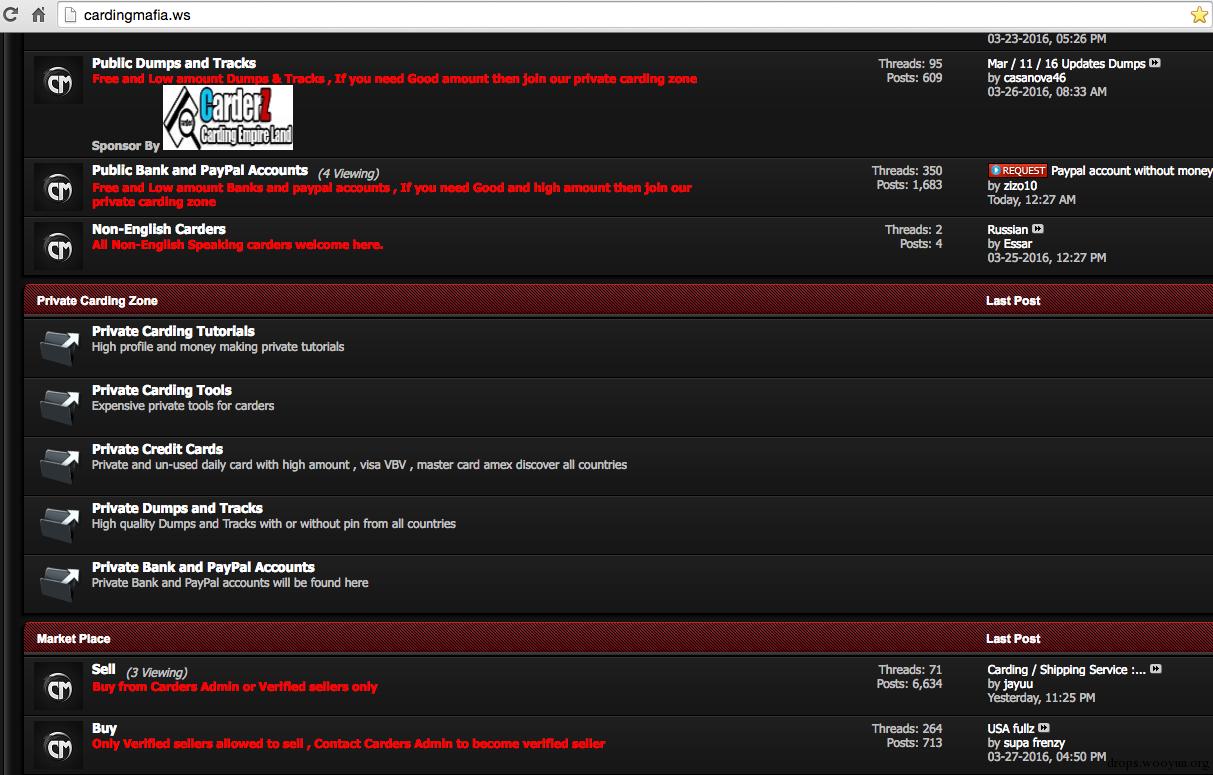

2.DeepWeb

DeepWeb是指深网,即在互联网上那些不能被标准搜索引擎索引的网络内容。将互联网比作大海,这些网络内容则位于大海深处,不易被传统的搜索引擎检索到。深网的网站链接一般是以onion结尾,需要通过Tor浏览器才可以进行访问。这些网站中充斥着各种信用卡倒卖、ID倒卖、毒品、犯罪等信息。

3.bitcoin

比特币是一种全球通用的加密互联网货币。比特币是一种点对点网络支付系统和虚拟计价工具,被一些人称为数字货币,最早在2009年由中本聪以开源软件形式推出。由于其采用密码技术来控制货币的生产和转移,因此比特币也被认为是一种加密电子货币。比特币的获取可以通过交易购买或者运行程序计算来获取,通过大量的计算来获得比特币的过程,即我们通常所说的“挖矿”。

二)数据窃取

数据窃取主要是指获取信用卡的原始磁道信息或者可以用于支付的信用卡信息。

漏洞攻击:

通过攻击,并植入恶意软件去窃取信用卡信息。比如通过渗透测试等方式,入侵到商户或收单行的支付网络,通过在POS机或者ATM机(Windows主机占多数)植入后门,后门能够从内存里获取Dumps数据。

或者是通过挂马、社会工程学等各种方式攻击普通用户,用户在运行软件后会被植入恶意后门,软件检测到网银的登陆或支付信息后会记录并发给控制端。

钓鱼方式:

钓鱼方式主要指伪造银行的页面,引导用户登录,并记录用户信息。比如将伪造的银行网站通过邮件、伪基站等方式发送给用户。缺乏安全意识的用户可能会直接输入信用卡等相关信息。比如我们通过伪基站伪造招商银行,并发钓鱼链接给用户,安全意识较差的用户是很难去察觉是伪造的银行地址的。如图

社会工程学:

社会工程学通常结合数据泄露、钓鱼等实施。当欺诈者通过各种方式掌握了用户的相关信息,并可通过进一步的方式获得更多的信息。比如根据掌握持卡人泄露的卡号、姓名等信息,伪装银行的工作人员去试探获取持卡人的PIN密码、CVV2码等。

线下获取方式:

线下的获取方式通常有偷盗用户信用卡、侧录信用卡。比如在ATM机安装测录仪器,用户在无感知的情况下刷卡取钱,导致信用卡被复制。比如POS机安装测录仪器,通过优惠活动等引导用户刷卡、或与商户勾结,趁用户不注意时候复制信用卡。

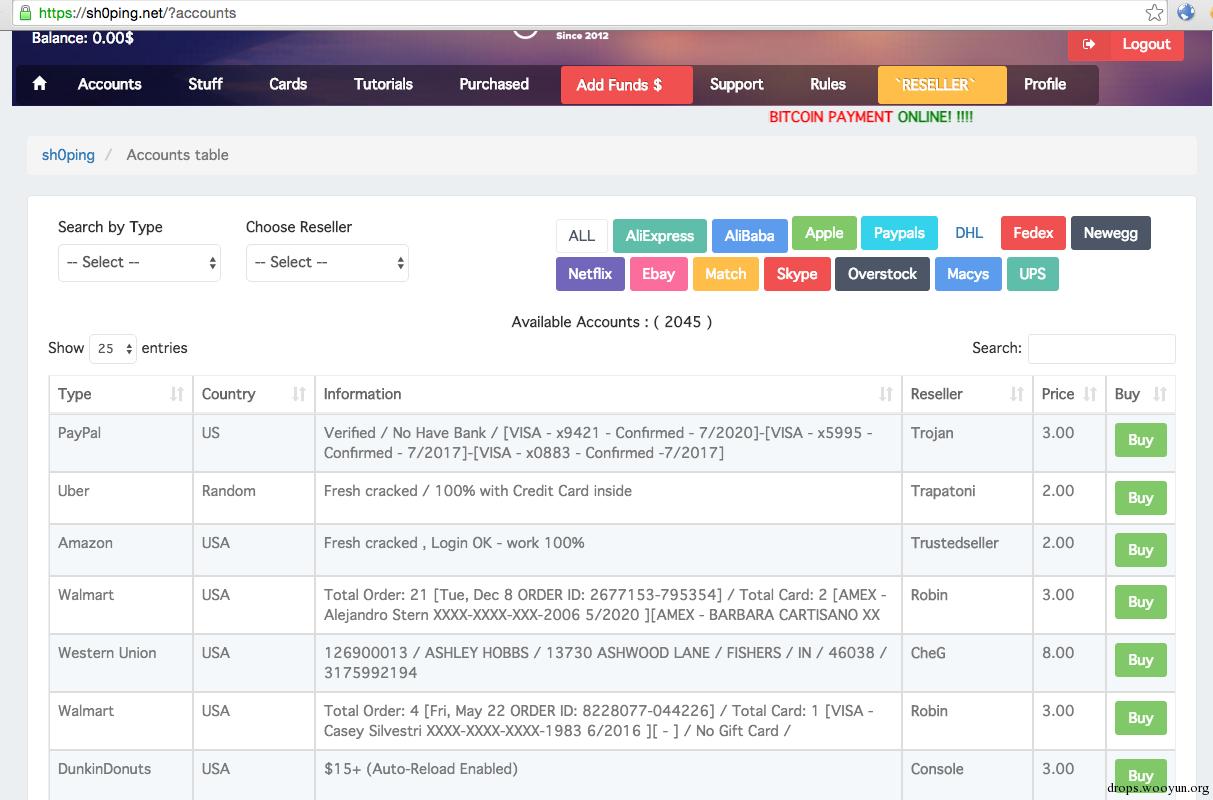

三)数据倒卖

1.术语

Dumps:

Dumps是指银行卡的原始磁条信息,可以通过MSR等读卡器读取或者在POS机、ATM机里安装后门直接从内存里读取。

Fullz:

是欺诈术语,是指可用于实现交易的信息,其携带了持卡人的一些详细信息,比如姓名、住址、信用卡信息、社保号码、出生日期等。

Checker:

交易平台中会有给购买卡信息的用户提供check的服务,check卡信息是否有效,其通过扣除小款的金额,并查看返回码,确认卡的有效性,并从中收取费用。

我们来看几个银行卡信息交易平台

如图1.

如图2.

如图3.

在这些交易平台中都是支持比特币交易,实现匿名性。同时网站还会提供一些代理服务、服务器、付费教程,以及售卖paypal、ebay等账号信息。

四)盗卡的获利

1.角色:

Dropper:

Dropper角色是指为购买线上实体物品的欺诈者提供合法收货地址的服务人员。他们通常是利用伪造的ID去租赁一个合法的住址,然后用于给欺诈者提供接收商品的服务。

Runner:

Runner角色是指通过伪造的卡直接去ATM机取现的人。

Shopper:

Shopper角色是指,通过拿伪造的银行卡去实体的商店进行消费套现的人。

2.线上获利:

购买线上商品,去线上购买实体物品。

购买线上的虚拟物品,主要是指去在线游戏、赌博的网站进行充值、购买虚拟货币、购买色情网站的会员等等。

同时这些欺诈者通常会去提供云主机服务的厂商购买主机,然后用“挖矿”的方式获利。因为很多云主机提供后付费的模式,即先使用主机,再付款,且其结算资金可能有一定的周期,那欺诈者只要绑卡成功,厂商未风险识别到,那就有套现的可能。

3.线下获利:

线下获利主要有利用伪造的卡去ATM机器取现,这种方式最快捷,但风险也较大。

其次可以去线下的实体店进行刷卡消费,进行获利。

4.其他:

在整条黑色产业链里,也避免不了黑吃黑的现象。比如卡信息的多次转卖,提供套现服务的人不守信用等。

五)盗刷后的责任方

对于伪造卡的欺诈消费通常是由发卡行来承担责任,去年10月份,卡组织增加了新的规定,如果欺诈者复制了芯片卡上的磁条数据,并通过刷磁条的方式进行了交易,那收单行或商户需要承担责任。伪造卡欺诈的责任方如下表

| 卡类型 | 卡在什么样的POS机消费 | 责任方 |

|---|---|---|

| 纯磁条卡 | 支持EMV或不支持 | 发卡行 |

| 芯片卡 | 支持EMV | 发卡行 |

| 从芯片卡磁条复制出的伪造卡 | 不支持EMV | 收单行或商户 |

| 从芯片卡磁条复制出的伪造卡 | 支持EMV | 发卡行 |

0x03 信用卡反欺诈方式

一)发卡行、卡组织

针对日益增长的信用卡欺诈现象,卡组织也采取了各种方式来遏制,比如升级卡的类型,采取较强的安全校验机制等。

1.芯片卡

普通的磁条卡面临复制的风险,从而推出了芯片卡,使得卡信息得以加密,不容易被复制。

2.3D Secure(Three-Domain secure)

即3D校验,Visa针对网络交易确认持卡人身份采用的一种方案,其中MasterCard也采用了此方案,其称为MasterCard SecureCode。3D校验需要发卡行支持,当用户在购买商品进行支付的时候,跳转到发卡行的页面,输入在发卡行设置的安全码进行身份确认。通常需要特定类型的卡,国内的话可以查看下兴业银行的3D校验使用指南

3.信用机制

卡组织以及各个发卡行都有用户的信用信息,一些信用较差有不良记录的可能会禁止交易。其中Visa子公司cybersource就基于信用信息等为商户或银行提供信用卡反欺诈服务。

二)持卡人

盗取用户信用卡数据的方式有很多,持卡人可去银行将磁条卡升级为芯片卡,并需要有安全意识:

1.线下场景:

信用卡的CVV2码要遮挡,在正规的地方刷卡,保证卡在视线范围内。

对于一些线下刷卡消费的诱人活动,要谨慎参加

线下取钱仔细查看ATM机器卡槽口是否被改造过

2.线上环境:

电脑要安装杀毒软件,不打开来历不明的链接、软件等

在登陆敏感的交易网站时候,要确认网站的域名正确

手机安装应用通过正规的应用商城

收到关于金钱类的消息,请不要随意输入自己的账号密码信息

三)商户[重点]

在信用卡的欺诈中,商户受影响较大,通常商户会产生资损(损失实物并且需要返回持卡人盗刷的钱、虚拟物品等),并出现坏账。在发生拒付时候商户需要支出拒付所产生的手续费以及拒付处理的服务费用等,同时若商户的拒付率过高,卡组织会通知商户采取相关措施进行整改,若拒付率超出允许范围可能会关闭商户的交易账户。

所以,商户有责任对信用卡欺诈采取相应的防控手段。

一)基础防护

1.设备指纹

在欺诈中,通常是伴随多个账号用于欺诈。所以需要一种能够唯一标识用户的方法,其中通过设备指纹识别用户是一种很重要的方法。商户可以自己建立设备指纹信誉库,或者购买一些权威的第三方服务。

2.机器行为

商户应该有自己的机器行为检测方式,通过多种方式来识别是否是机器行为。

3.防垃圾注册

商户应该具有垃圾注册防控的机制,对于批量注册、批量登陆有防控机制。当然基于ip的拦截会显得不是那么有效,对于欺诈者来讲,切换ip的成本很低。垃圾注册的防控通常需要结合设备指纹、机器行为检测。

4.增强绑卡校验

a.利用3D校验

即用户在绑卡的时候需要提供设置的网上交易密码,认证通过后确定用户的合法身份。

b.利用Micro-Charge

即绑卡过程中,向用户扣除一随机的金额,然后用户在收到扣款账单后,填写此金额来确认身份。其中paypal在绑卡中是向信用卡扣除1.95$,然后返回给用户一个四位数的验证码,通过验证码来确认。

c.不允许绑定特殊类型的卡

比如GiftCard,用户拿着这些卡去绑定,等消费完成商户进行扣款(先使用后付费的模式)时候,会发现无法扣款等。

d.黑卡黑名单,卡Bin黑名单

即对于出现欺诈较多的小银行、出现盗卡较多的区域,拒绝绑定或进行风险打标。

5.消费校验

a.0$、1$ authentication

0元或1元校验,是指通过扣取0元或1元的方式,来确认绑定的卡是否有效。比如有如下的场景,在提供“先使用后付款”服务的商户中,用户绑卡通过了,但是其过了很长时间才进行了消费,用户消费完成后,商户执行扣款时发现卡可能已经失效。

b.AWS(Address Verification System)校验

即用户地址的校验,在购买实体物品时候可以对其进行校验。

c.预冻结金额

比如在提供“先使用后付款”服务的商户中,若用户购买了大量金额的服务,但等到商家进行资金清算时,发现所绑卡的余额不足。所以在超过一定金额的消费后,可以采取冻结金额的方式。

6.业务监控

商户应该有自己的业务监控系统。比如基于用户的,基于设备的、基于IP的交易数据监控。及时查看异常交易,并采取相应的确认措施。比如邮件确认、电话回访或者人工确认。

二)基于机器学习的信用卡反欺诈

其实在信用卡欺诈检测中,机器学习扮演了重要的角色,比如利用神经网络、贝叶斯、SVM等算法,构建风控模型,从而有效识别交易中的风险。

通过监督学习,提供一些有标签的交易数据,比如此次交易是属于欺诈交易、还是属于正常的交易。通过贝叶斯分类算法或者SVM算法进行分类预测,从而建立防控模型。国外基于机器学习的信用卡反欺诈资料较多,感兴趣的可在参考给出的链接里查看。

1.训练样本

无论采用监督学习还是非监督学习,无论采取哪种算法,都需要有充足的训练样本。同时样本必须要有一些基础的因子才能有更好的效果,具体的信息可参考下表,当然商户可根据自己的业务场景进行相应的添加或修改。

| 分类 | 内容 |

|---|---|

| 设备信息 | 操作系统、系统区域语言、系统时间、浏览器信息、flash信息、设备信誉等 |

| 用户信息 | 注册时间、注册是否为代理注册、性别、国家地区、年龄、认证信息、邮箱、手机号等 |

| 行为信息 | 最近登录时间、最近的登录ip、ip是否在风险库里出现、最近的登录是否为代理、登录坏境的变更(设备更换、浏览器更换等)、最近的购买行为、最近的浏览行为等 |

| 交易信息 | 支付类型、交易金额、卡bin、交易时用户的行为特征、当天的累积交易金额、近一月的消费记录等 |

| 其他信息 | 比如建立的用户信誉分值 |

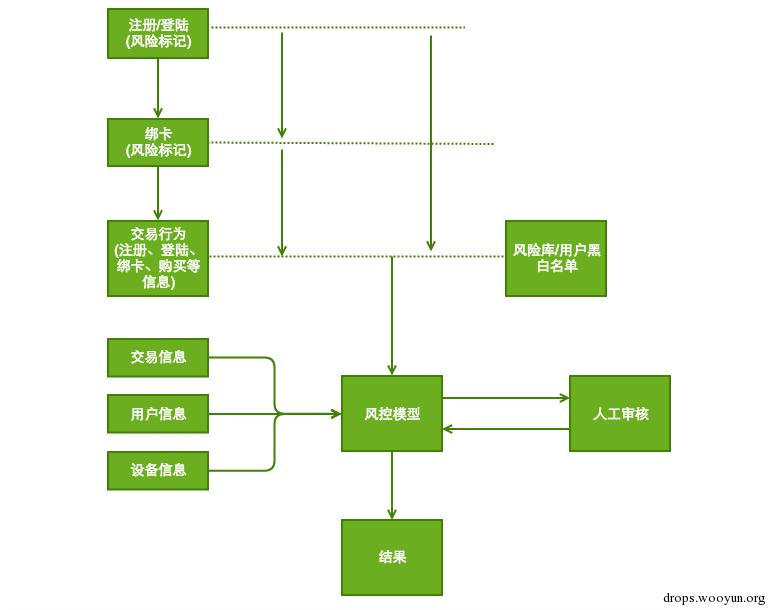

2.风控模型

商户应该基于用户的各项交易信息构建用户黑白名单,并综合各项信息构建自己的风控模型。

比如在一次交易流程中,大致流程如下:

在反欺诈中,用户的所有行为信息需要联通,而不只是在消费的时候针对当前的用户行为、设备信息等进行判断。而是从用户注册开始,记录用户的行为信息(比如是否风险ip、是否代理等),在登陆时也如此,这些信息反馈到绑卡阶段。同时绑卡流程中继续将信息累积,最终反馈到交易行为。继而再结合所有的信息形成信用体系,来构建风控模型。

当然风控模型无法识别的,则需要进行人工审核,并不断完善模型。

0x04 总结

信用卡欺诈产生已久,卡组织、银行、商户都应采取相应的措施来减少风险。对于商户来讲,建立自己的风控模型尤为重要。

0x05 参考

- https://www.blackhat.com/docs/asia-15/materials/asia-15-Singh-The-Underground-Ecosystem-Of-Credit-Card-Frauds-wp.pdf

- http://www.ulb.ac.be/di/map/adalpozz/pdf/Dalpozzolo2015PhD.pdf

- http://ijettjournal.org/volume-8/number-3/IJETT-V8P225.pdf

- http://ijrte.academypublisher.com/vol02/no03/ijrte0203126128.pdf

- http://albahnsen.com/files/Cost%20Sensitive%20Credit%20Card%20Fraud%20Detection%20using%20Bayes%20Minimum%20Risk%20-%20Publish.pdf

- https://usa.visa.com/dam/VCOM/download/merchants/chargeback-management-guidelines-for-visa-merchants.pdf

- http://www.emv-connection.com/downloads/2015/05/EMF-Liability-Shift-Document-FINAL5-052715.pdf

- http://www.emv-connection.com/downloads/2012/05/Fallback-Transaction-Guidance-Final-Nov-2015.pdf

sb